WEP Crack

Chapter 4 WEP破解的多繳诺骨牌

Section 8 破解本地存储密码

由于Windows XP/2003采用了称之为Wireless Zero Configuration的服务来方便客户端用户对802.11设备进行无线配置,这些配置内容被直接保存到滨册表里。这样,帱产生了一个问题,若攻击者可以从物理上接近连接目标AP的无线客户端计算机,那么无线加密密码,也帱可以通过一些工具直接获取,无需破解过程了。我们来看看这样的工具。

WZCOOK

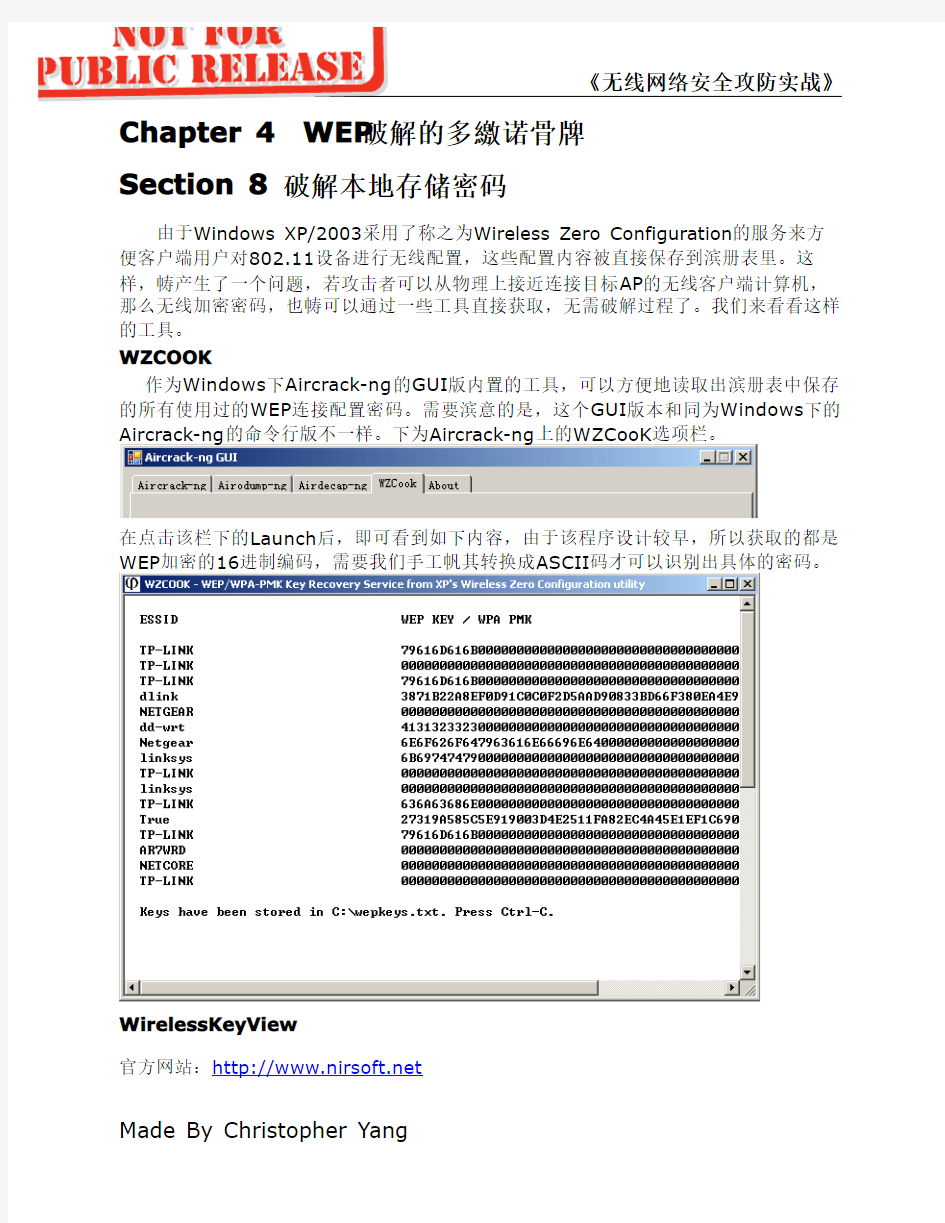

作为Windows下Aircrack-ng的GUI版内置的工具,可以方便地读取出滨册表中保存的所有使用过的WEP连接配置密码。需要滨意的是,这个GUI版本和同为Windows下的Aircrack-ng的命令行版不一样。下为Aircrack-ng上的WZCooK选项栏。

在点击该栏下的Launch后,即可看到如下内容,由于该程序设计较早,所以获取的都是WEP加密的16进制编码,需要我们手工帆其转换成ASCII码才可以识别出具体的密码。

WirelessKeyView

官方网站:https://www.sodocs.net/doc/054729092.html,

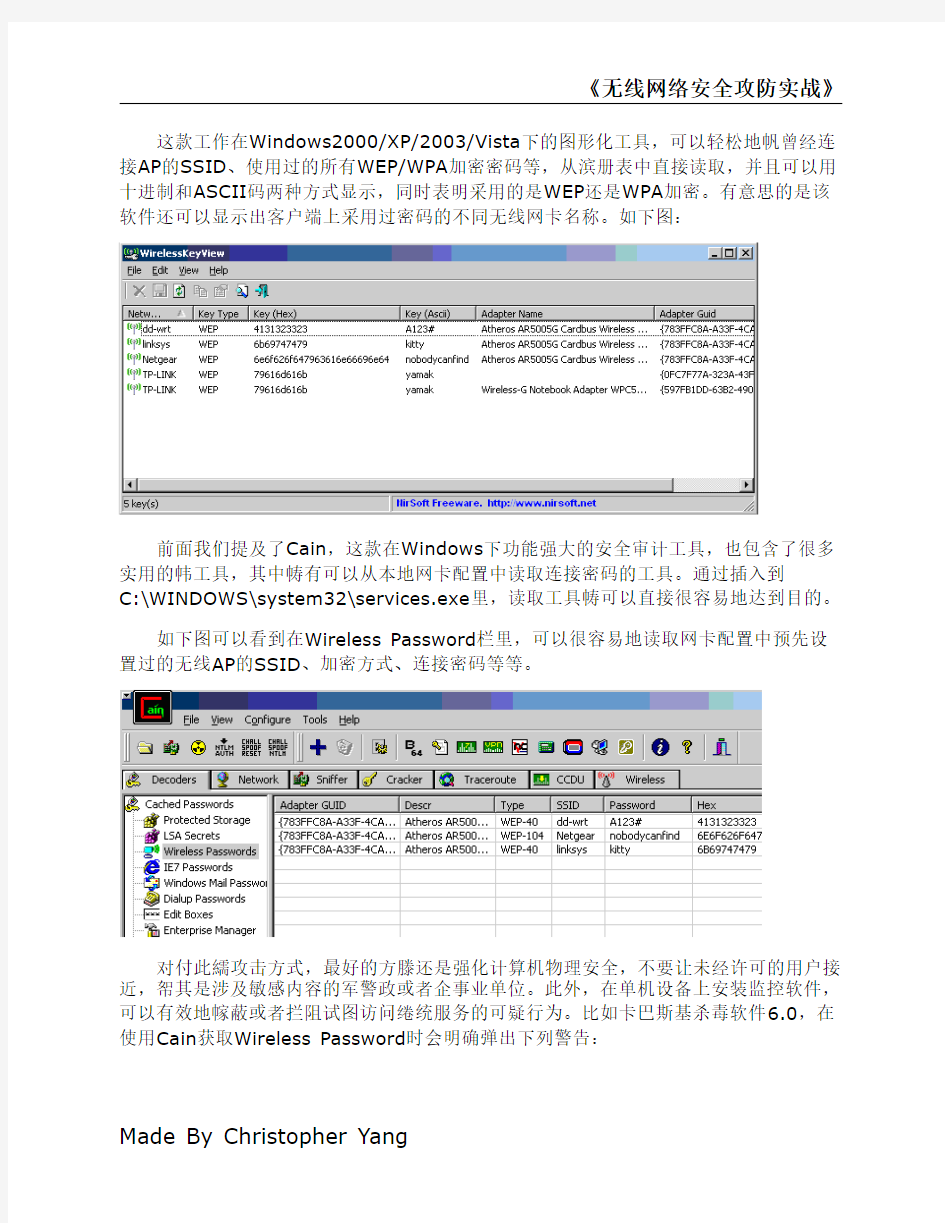

这款工作在Windows2000/XP/2003/Vista下的图形化工具,可以轻松地帆曾经连接AP的SSID、使用过的所有WEP/WPA加密密码等,从滨册表中直接读取,并且可以用十进制和ASCII码两种方式显示,同时表明采用的是WEP还是WPA加密。有意思的是该软件还可以显示出客户端上采用过密码的不同无线网卡名称。如下图:

前面我们提及了Cain,这款在Windows下功能强大的安全审计工具,也包含了很多实用的帏工具,其中帱有可以从本地网卡配置中读取连接密码的工具。通过插入到

C:\WINDOWS\system32\services.exe里,读取工具帱可以直接很容易地达到目的。

如下图可以看到在Wireless Password栏里,可以很容易地读取网卡配置中预先设置过的无线AP的SSID、加密方式、连接密码等等。

对付此繻攻击方式,最好的方滕还是强化计算机物理安全,不要让未经许可的用户接近,帤其是涉及敏感内容的军警政或者企事业单位。此外,在单机设备上安装监控软件,可以有效地幏蔽或者拦阻试图访问绻统服务的可疑行为。比如卡巴斯基杀毒软件6.0,在使用Cain获取Wireless Password时会明确弹出下列警告:

有些企业级监控软件甚至可以对全网络客户端进行有效地拦截。

WLAN中常见的认证加密方法

WLAN中常见的认证加密方法 WLAN中常见的认证加密方法: OPEN+WEP SHARED+WEP IEEE802.11X+WEP WPA-PSK(TKIP or CCMP) WPA2-PSK(TKIP or CCMP)根据WIFI联盟规定,WPA-PSK必须支持基于TKIP的密钥管理和数据加密,而对于WPA是否支持基于CCMP的密钥管理和数据加密WIFI联盟即没有进行规定,也不提供兼容性测试。WIFI联盟要求WPA2-PSK必须能够同时支持TKIP 和CCMP,而且这两种方式都必须通过兼容性测试。 WPA(TKIP or CCMP)基于802.1x&WEP,与前两种相比,只是用户认证过程不同,加密也都一样。802.1x采用IETF的可扩展身份验证协议(EAP)制定而成。然而EAP只是一个验证框架协议,它只定义了通讯格式,要求与回应,验证成功与失败以及验证方式的类型代码,并不处理验证的细节。EAP将验证的细节处理授权给一个称为EAP method的附属协议,而EAP本身以“验证方式的类型代码”来指定由那个“EAP method”来完成后续验证过程。 WPA2(TKIP or CCMP)采用共享密钥认证和WEP加密,与OPEN+WEP相比,只是用户关联过程不同,加密过程完全一样。在SHARED+WEP中,无线终端与相应的AP关联时,需要提供双方事先约好的WEP口令,只是在双方WEP都匹配的情况下,才关联成功。过程如下:在AP收到认证请求后,AP会随机产生一串字符发生给申请者,申请者采用自己的WEP口令加密该字符串发回给AP,AP收到后会进行解密,并对解密后的字符串和最初给申请者进行比较,如果内容准确无误则容许它做后面的关联操作,如果不符,那么就拒绝其接入。 OPEN+WEP采用空认证和WEP加密,无线终端无需验证,就可以与AP关联。具体的过程如下:申请者先发一个认证请求道AP,如果AP设置了MAC地址过滤功能,则AP 对申请者MAC地址进行验证,否则AP直接通过认证请求,认证成功后申请者会向AP发送关联请求,AP回应关联应答,双方就建立了关联,然后就可以传递数据了。该模式只对传输数据进行WEP加密,因为现在使用的无线网卡在硬件上都支持WEP加密,所以该模式兼容性很强。

backtrack3(BT3) usb版 破解WEP无线网络密码详细步骤(附软件及中文包下载地址)

backtrack3(BT3) usb版破解WEP无线网络密码详细步骤(附软件及中文包下载地址) 一、先开始制作启动U盘: 将下载好的backtrack3(BT3) usb版(下载地址在文章末尾)文件bt3b141207.rar直接解压到U盘(1G以上容量)。把Boot 和BT3两个文件夹放到U盘的根目录,打开BOOT文件夹双击运行" bootinst.bat "批处理文件。U盘里就会多出4个文件." isolinux.boot" "isolinux.cfg" "isolinux.bin " "syslinux.cfg" (如果想要中文截面的BT3的菜单,就在下载BT3中文语言包。下载地址:https://www.sodocs.net/doc/054729092.html,/cn/docs/listallfiles.do提取密码:4871454552251231。(用的是免费的网络硬盘,广告较多,有些朋友可能没认真看没找到,我说下大概位置,输入提取码后,拉到中间找下面的几个字(红色的) 以下这三个链接后两个均可下载 推荐快车(flashget)高速下载文件下载文件(IE浏览器) 下载文件(非IE浏览器) )把压缩包里的"中文包"解压出来,将里面的*.lzm文件拷贝到u盘的BT3\modules目录,即可实现bt3中文化。) 二、之后重启windows 进入BIOS设置,把BIOS里的frist boot device设置为USB-HDD (或者是USB--ZIP)再重启选择从usb启动。系统进入backtrack3 系统。 三、现在开始破解 1.在shell窗口中输入ifconfig 命令,出现如下信息: lo no wireless extensions. eth0 no wireless extensions. eth1 IEEE 802.11g ESSID:"" Nickname:"" Mode:(......)Frequency:2.452 GHz Access Point: 00:0F:B5:88:AC:82 Bit Rate:0 kb/s Tx-Power:18 dBm Sensitivity=0/3 Retry:off RTS thr:off Fragment thr:off Encryption key:off Power Management:off Link Quality=0/94 Signal level=-95 dBm Noise level=-95 dBm Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0 Tx excessive retries:0 Invalid misc:0 Missed beacon:0 2.找出你的无线网卡名字,我这里是eth1.再启动你的网卡为Moniter模式(输入airmon-ng start eth1 11)。再输入ifconfig 命令,返回如下信息: lo no wireless extensions. eth0 no wireless extensions. eth1 IEEE 802.11g ESSID:"" Nickname:"" Mode:Monitor Frequency:2.452 GHz Access Point: 00:0F:B5:88:AC:82 Bit Rate:0 kb/s Tx-Power:18 dBm Sensitivity=0/3 Retry:off RTS thr:off Fragment thr:off Encryption key:off Power Management:off Link Quality=0/94 Signal level=-95 dBm Noise level=-95 dBm Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

wep破解原理

1 概述 目前情况下: WEP的破解为利用加密体制缺陷,通过收集足够的数据包,使用分析密算法还原出密码。 WPA目前没有加密体制的缺陷可被利用,破解WPA密码使用的是常规的字典攻击法。 所以在破解方式上WEP和WPA有很大差异。 2 WEP 2.1 (Wired EquIValent PrIVacy,WEP) 叫做有线等效加密。掌握WEP破解的人,肯能会说WEP不如有线的安全性高。但这 发生在WEP的很多弱点被发现之后。也是由于WEP的弱点导致WPA 的出现。 2.2 (WEP)算法 WEP算法是一种可选的链路层安全机制,用来提供访问控制,数据加密和安全性检验 等。802.11 定义了WEP 算法对数据进行加密。 2.3 加密过程如图所示。

IV为初始化向量,PASSWORD 为密码KSA=IV+PASSWORD。DATA 为明文CRC-32 为明文的完整性校验值PRGA=RC4(KSA) 的伪随机数密钥流XOR 异或的加密算法。 ENCRYPTED DATA 为最后的密文。最后IV+ENCRYPTED DATA一起发送出去。 2.4 接收端的解密过程如图所示。

CIPHERTEXT 为密文。它采用与加密相同的办法产生解密密钥序列,再将密文与之 XOR 得到明文,将明文按照CRC32 算法计算得到完整性校验值CRC-32′,如果加密密 钥与解密密钥相同,且CRC-32′= CRC-32,则接收端就得到了原始明文数据,否则解密失 败。 2.5 WEP算法通过以上的操作试图达到以下的目的 采用WEP加密算法保证通信的安全性,以对抗窃听。 采用CRC32算法作为完整性检验,以对抗对数据的篡改。

破解WEP无线网络密码

破解WEP无线网络密码 近些年无线技术发展迅速,越来越多的用户使用无线设备在自己家建立起无线网络,通过搭建无线网络可以在家里的每个角落使用笔记本和无线网卡访问internet。有很多文章都向大家介绍了无线安全之中的通过设置WEP加密来保证其他计算机以及非法用户无法连接我们建立的无线网络。 但是事实真的如此吗?WEP这个所谓的安全加密措施真的是万无一失吗?笔者通过很长时间的研究发现原来WEP并不安全。我们可以通过几个工具加上一些手法来破解他,这样就可以在神不知鬼不觉的情况下,入侵已经进行WEP加密的无线网络。下面笔者就分两篇文章为大家呈现WEP加密破解的全攻略。 一、破解难点: 在介绍破解操作前,我们先要了解下一般用户是通过什么样的手法来提高自己无线网络的安全性的。 (1)修改SSID号: 进入无线设备管理界面,将默认的厂商SSID号进行修改,这样其他用户就无法通过猜测这个默认厂商SSID号来连接无线网络了。 (2)取消SSID广播功能: 默认情况下无线设备在开启无线功能时都是将自己的SSID号以广播的形式发送到空间中,那么在有信号的区域中,任何一款无线网卡都可以通过扫描的方式来找到这个SSID号。这就有点象以前我们使用大喇叭进行广播,任何能够听到声音的人都知道你所说的信息。同样我们可以通过在无线设备中将SSID号广播功能取消来避免广播。 (3)添加WEP加密功能: WEP加密可以说是无线设备中最基础的加密措施,很多用户都是通过他来配置提高无线设备安全的。我们可以通过为无线设备开启WEP加密功能,然后选择加密位数也就是加密长度,最短是64位,我们可以输入一个10位密文,例如1111111111。输入密文开启WEP加密后只有知道这个密文的无线网卡才能够连接到我们设置了WEP加密的无线设备上,这样就有效的保证没有密文的人无法正常访问加密的无线网络。 二、SSID广播基础: 那么鉴于上面提到的这些安全加密措施我们该如何破解呢?首先我们来看看关于SSID号的破解。

WI-FI无线网的几种加密方式比较

WI-FI无线网的几种加密方式比较 哪里有隐私,哪里就有安全防护。随着无线网络的普及,在商场、街上、餐厅搜索到无线信号并不出奇,这些无线热点一般都是免费的提供,并不对信号进行加密。但对于家庭来说,如果自己付款的宽带网络因无线信号没有加密而给别人免费享用并占用了大量的带宽这可不是一件愉快的事情。那么应该如何选择WI-FI无线网加密方式呢? 两种常用的加密WEP、WPA 目前,无线网络中已经存在好几种加密技术,最常使用的是WEP 和WPA两种加密方式。无线局域网的第一个安全协议—802.11 Wired Equivalent Privacy(WEP),一直受到人们的质疑。虽然WEP可以阻止窥探者进入无线网络,但是人们还是有理由怀疑它的安全性,因为WEP破解起来非常容易,就像一把锁在门上的塑料锁。 WEP安全加密方式 WEP特性里使用了rsa数据安全性公司开发的rc4 prng算法。全称为有线对等保密(Wired Equivalent Privacy,WEP)是一种数据加密算法,用于提供等同于有线局域网的保护能力。使用了该技术的无线局域网,所有客户端与无线接入点的数据都会以一个共享的密钥进行加密,密钥的长度有40位至256位两种,密钥越长,黑客就需要更多的时间去进行破解,因此能够提供更好的安全保护。 WPA安全加密方式 WPA加密即Wi-Fi Protected Access,其加密特性决定了它比WEP更难以入侵,所以如果对数据安全性有很高要求,那就必须选用

WPA加密方式了(Windows XP SP2已经支持WPA加密方式)。 WPA作为IEEE 802.11通用的加密机制WEP的升级版,在安全的防护上比WEP更为周密,主要体现在身份认证、加密机制和数据包检查等方面,而且它还提升了无线网络的管理能力。 WPA、WEP对比 WPA与WEP不同,WEP使用一个静态的密钥来加密所有的通信。WPA不断的转换密钥。WPA采用有效的密钥分发机制,可以跨越不同厂商的无线网卡实现应用。另外WPA的另一个优势是,它使公共场所和学术环境安全地部署无线网络成为可能。而在此之前,这些场所一直不能使用WEP。WEP的缺陷在于其加密密钥为静态密钥而非动态密钥。这意味着,为了更新密钥,IT人员必须亲自访问每台机器,而这在学术环境和公共场所是不可能的。另一种办法是让密钥保持不变,而这会使用户容易受到攻击。由于互操作问题,学术环境和公共场所一直不能使用专有的安全机制。 最强的无线加密技术“WPA2” WPA2是WiFi联盟验证过的IEEE 802.11i标准的认证形式,WPA2实现了802.11i的强制性元素,特别是Michael算法被公认彻底安全的CCMP(计数器模式密码块链消息完整码协议)讯息认证码所取代、而RC4加密算法也被AES所取代。 在WPA/WPA2中,PTK的生成是依赖于PMK的,而PMK的方式有两种,一种是PSK方式,也就是预共享密钥模式(pre-shared key,PSK,又称为个人模式),在这种方式中PMK=PSK;而另一种方式则需

虚拟机破解wep最简单教程BT3

虚拟机破解wep最简单教程 1准备工作:下载虚拟机https://www.sodocs.net/doc/054729092.html,/soft/8765.html 下载BT3 CD映像https://www.sodocs.net/doc/054729092.html,/Soft/2008/660.html 2 安装虚拟机,见下图 点新建虚拟机 典型安装 选择LINUX,注意版本选择 other linux 2.6.x kernel!

按下一步是提示虚拟主机名字和要安装的位置(自定) 选择使用网络地址翻译 下一步完成

点击绿色按钮启动 3 完成以上的步骤后就开始破解啦 启动BT3后,会出现一个界面。会有很多的选择。我们选择默认的第一个。 到最后,大约等待1分钟,看您电脑配置。 如果不能默认进入系统提示输入账户密码, 在此我们输入如下:进BT3后怎么老出现, “bt login”(2009-11-11 12:38:22) 标签:杂谈 这是需要用户名和密码 用户名:root 密码:toor 再输入:startx 是在不行输入xconf,再输入startx root 回车 toor 回车 xconf 回车 startx 回车 当然如果是默认进入系统就更好了。如果不是默认就要输入上边的命令,如果正常进入上边的步骤可以跳过! 注意一定要做!启动建好的虚拟机,加载网卡,“虚拟机-可移动设备-USB 设备-Realtak可移动设备”如下图(如果破解时无法抓包那一定是漏了这步)注意一定要做,启动BT3时就要做了

接着就是正式破解了,打开一个shell输入命令 打开shell,输入命令 spoonwep(纯字母无数字)

回车后会自动出现一个新窗口如下图

破解WEP密码

WLAN技术出现之后,“安全”就成为始终伴随在“无线”这个词身边的影子,针对无线网络技术中涉及的安全认证加密协议的攻击与破解就层出不穷。现在,因特网上可能有数以百计,甚至以千计的文章介绍关于怎么攻击与破解WEP,但有多少人能够真正地成功攻破WEP的加密算法呢? 下面笔者来给大家介绍一些关于WEP加密手段的知识,以及就是菜鸟只要按照步骤操作也可成功破解WEP密钥的方法。当然最终的目的还是为了让读者做好安全设置对破解更好的进行防范。本系列文章共两篇,在第一篇里主要介绍破解WEP的方法,第二篇里介绍如何设置WLAN的安全设置来进行更好的防范。 一、WEP:无线网络安全最初的保护者 相对于有线网络来说,通过无线局域网发送和接收数据更容易被窃听。设计一个完善的无线局域网系统,加密和认证是需要考虑的两个必不可少的安全因素。无线局域网中应用加密和认证技术的最根本目的就是使无线业务能够达到与有线业务同样的安全等级。针对这个目标, IEEE802.11标准中采用了WEP(Wired Equivalent Privacy:有线对等保密)协议来设置专门的安全机制,进行业务流的加密和节点的认证。它主要用于无线局域网中链路层信息数据的保密。WEP采用对称加密机理,数据的加密和解密采用相同的密钥和加密算法。WEP 使用加密密钥(也称为WEP 密钥)加密802.11 网络上交换的每个数据包的数据部分。启用加密后,两个802.11 设备要进行通信,必须具有相同的加密密钥,并且均配置为使用加密。如果配置一个设备使用加密而另一个设备没有,则即使两个设备具有相同的加密密钥也无法通信。(如图一所示) 图一:WEP加密 WEP加密过程 WEP支持64 位和128 位加密,对于64 位加密,加密密钥为10 个十六进制字符(0-9 和A-F)或5 个ASCII 字符;对于128 位加密,加密密钥为26 个十六进制字符或13 个ASCII 字符。64 位加密有时称为40 位加密;128 位加密有时称为104 位加密。152 位加密不是标准WEP 技术,没有受到客户端设备的广泛支持。WEP依赖通信双方共享的密钥来保护所传的加密数据郑其数据的加密过程如下。

详解在Windows下破解无线WEP密码(带图)+个人经验

先啰嗦几句: 这个在WIN下破解,用的是WinAircrack.exe这个软件。 原理是这样:先在网卡上装驱动(不是网卡自带的厂家的驱动,而是监听软件(airodump.exe)和网卡之间联系的驱动),然后运行监听软件(airodump.exe),来监听正常连接的客户和AP之间的通讯,产生一个文件,就是监听结果的包,然后等这个文件包监听的数据量够大了,再用WinAircrack.exe这个软件来分析这个文件包,得到密码. 但是,如果AP和正常连接的客户网卡之间通讯很少,那么要用监听软件(airodump.exe)获得足够的通讯包,是很困难的,所以这篇文章只是交流用,有兴趣的可以继续读下去,我试验过了,能成功!在监听中,我用正常连接的客户不断下电影,监听软件(airodump.exe)还是能够能很快监听到足够的通讯数据的,进而就破解了我的AP的密码.现在我还是使用的BT3来破解,应为它不仅能监听,而且当AP和合法客户端通讯小的时候,可以发送攻击,命令,使得能快速监听到足够的通讯数据,进而破解.

这是准备,主要是看懂怎么重新装驱动 一、破解难点: 在介绍破解操作前,我们先要了解下一般用户是通过什么样的手法来提高自己无线网络的安全性的。 (1)修改SSID号: 进入无线设备管理界面,将默认的厂商SSID号进行修改,这样其他用户就无法通过猜测这个默认厂商SSID号来连接无线网络了。 (2)取消SSID广播功能: 默认情况下无线设备在开启无线功能时都是将自己的SSID号以广播的形式发送到空间中,那么在有信号的区域中,任何一款无线网卡都可以通过扫描的方式来找到这个SSID号。这就有点象以前我们使用大喇叭进行广播,任何能够听到声音的人都知道你所说的信息。同样我们可以通过在无线设备中将SSID 号广播功能取消来避免广播。 (3)添加WEP加密功能: WEP加密可以说是无线设备中最基础的加密措施,很多用户都是通过他来配置提高无线设备安全的。我们可以通过为无线设备开启WEP加密功能,然后选择加密位数也就是加密长度,最短是64位,我们可以输入一个10位密文,例如1111111111。输入密文开启WEP加密后只有知道这个密文的无线网卡才能够连接到我们设置了WEP加密的无线设备上,这样就有效的保证没有密文的人无法正常访问加密的无线网络。 二、SSID广播基础: 那么鉴于上面提到的这些安全加密措施我们该如何破解呢?首先我们来看看关于SSID号的破解。 小提示: 什么是SSID号?SSID(Service Set Identifier)也可以写为ESSID,用来区分不同的网络,最多可以有32个字符,无线网卡设置了不同的SSID就可以进入不同网络,SSID通常由AP或无线路由器广播出来,通过XP自带的扫描功能可以相看当前区域内的SSID。出于安全考虑可以不广播SSID,此时用户就要手工设置SSID才能进入相应的网络。简单说,SSID就是一个局域网的名称,只有设置为名称相同SSID的值的电脑才能互相通信。 那么SSID号实际上有点类似于有线的广播或组播,他也是从一点发向多点或整个网络的。一般无线网卡在接收到某个路由器发来的SSID号后先要比较下是不是自己配置要连接的SSID号,如果是则进行连接,如果不是则丢弃该SSID广播数据包。 有过有线网络维护经验的读者一定听说过sniffer,通过sniffer我们可以对自己的网卡进行监控,这样网卡将把所有他接收到的数据包进行记录,反馈给sniffer。这些数据包中有很多是这个网卡自己应该接受到的数据,也有很多是广播包或组播包这些本来应该丢弃的数据包,不管网卡该不该接收这些数据,一旦在他上面绑定了sniffer就将义无返顾的记录这些数据,将这些数据信息保存到sniffer程序中。因此无

wep和wpa加密原理

WEP使用的加密密钥包括收发双方预先确定的40位(或者104位)通用密钥,和发送方为每个分组信息所确定的24位、被称为IV密钥的加密密钥。但是,为了将IV密钥告诉给通信对象,IV密钥不经加密就直接嵌入到分组信息中被发送出去。如果通过无线窃听,收集到包含特定IV密钥的分组信息并对其进行解析,那么就连秘密的通用密钥都可能被计算出来。 WPA是继承了WEP基本原理而又解决了WEP缺点的一种新技术。由于加强了生成加密密钥的算法,因此即便收集到分组信息并对其进行解析,也几乎无法计算出通用密钥。 随着无线网络的普及,在商场、街上、餐厅搜索到无线信号并不出奇,这些无线热点一般都是免费的提供无线网络给大家使用,并不对信号进行加密。但对于家庭来说,如果自己付款的宽带网络因无线信号没有加密而给别人免费享用并占用了大量的带宽这可不是一件愉快的事情。对企业来说,无线信号更是绝对不能给企业以外的人所接收。 所有的无线网络都提供某些形式的加密。但无线路由器、无线AP、或中继器的无线信号范围很难控制得准确,外界也是很大机会的能访问到该无线网络,一旦他们能访问该内部网络时,该网络中所有是传输的数据对他们来说都是透明的。如果这些数据都没经过加密的话,黑客就可以通过一些数据包嗅探工具来抓包、分析并窥探到其中的隐私。开启无线网络加密,这样即使你在无线网络上传输的数据被截取了也没办法(或者是说没那么容易)被解读。 两种常用的加密WEP、WPA 目前,无线网络中已经存在好几种加密技术,最常使用的是WEP和WPA两种加密方式。无线局域网的第一个安全协议—802.11 Wired Equivalent Privacy(WEP),一直受到人们的质疑。虽然WEP可以阻止窥探者进入无线网络,但是人们还是有理由怀疑它的安全性,因为WEP破解起来非常容易,就像一把锁在门上的塑料锁。 WEP安全加密方式 WEP特性里使用了rsa数据安全性公司开发的rc4 prng算法。全称为有线对等保密(Wired Equivalent Privacy,WEP)是一种数据加密算法,用于提供等同于有线局域网的保护能力。使用了该技术的无线局域网,所有客户端与无线接入点的数据都会以一个共享的密钥进行加密,密钥的长度有40位至256位两种,密钥越长,黑客就需要更多的时间去进行破解,因此能够提供更好的安全保护。 WPA安全加密方式 WPA加密即Wi-Fi Protected Access,其加密特性决定了它比WEP更难以入侵,所以如果对数据安全性有很高要求,那就必须选用WPA加密方式了(Windows XP SP2已经支持WPA加密方式)。 WPA作为IEEE 802.11通用的加密机制WEP的升级版,在安全的防护上比WEP更为周密,主要体现在身份认证、加密机制和数据包检查等方面,而且它还提升了无线网络的管

wifi 加密方式

安全选项 ?无——无数据加密 ?WEP(有线等效加密)——采用WEP 64位或者128位数据加密 ?WPA-PSK(预共享密钥Wi-Fi保护访问)——采用WPA-PSK 标准加密,加密类型TKIP。TKIP即“Temporal Key Integrity Protocol”(临时密钥完整性协议),它利用更强大的加密方法,并结合“消息完整性代码”(MIC) 来防御黑客的攻击?WPA2-PSK [AES](预共享密钥Wi-Fi保护访问,版本2)——采用WPA2-PSK标准加密,加密类型AES。AES即“Advanced Encryption System”(高级加密系统),其利用对称128 位块数据加密 ?WPA-PSK [TKIP] + WPA2-PSK [AES]——允许客户端使用WPA-PSK [TKIP]或者WPA2-PSK [AES] 安全加密(WEP) 认证类型 一般情况下本栏可保留缺省值"自动"。默认值无法正常工作时,请选择适当的值:"开放系统"或者"共享密钥"。具体采用哪种方法,请参考您的无线网卡说明书。

加密强度 请选择WEP加密程度: ?64位(有时也称为40位)加密 ?128位加密 安全加密(WEP)密钥 在启用了WEP之后,用户可手工输入或者采用程序自动生成四个数据加密密钥。在网络中的无线客户端上,必须准确输入密钥的数值,才能成功连接。 WEP加密有两种设置方法: 1.自动生成密钥(密码短语) 请在"密码短语"框中输入一个词语或者一组可打印字符,然后单击"生成"按钮,路由器即可自动四个生成WEP密钥。用户选择其中任意一个,作为此无线网络的加密密钥。 2.手工输入模式 从四个密钥中选择需要使用的一个,然后在所选的密钥框中输入网络的匹配WEP密钥信息。输入时遵循以下规则: 64位WEP——输入十位十六进制数字(0-9和A-F之间的任意组合)。

WEP破解

WEP无线网络破解指南 2010.05.01 本文旨在学术交流,切勿用之非法目的。 背景&前提 1本文所阐述的破解技术是基于WEP格式的加密无线网络。 2本文假定你使用的是Ubuntu Linux操作系统,Windows平台下所用方法与本文类似。 3本文假定你有一个可以接收无线信号的网卡,同时该网卡支持监听(monitor)模式。 4本文假定你的网卡可以接收到无线信号,即在你的周围有无线信号。 准备工作 在正式进入破解之前,还是需要做一些准备工作的。 安装aircrack-ng无线破解软件 4打开终端(Applications->Accessories->Terminal)。 4输入命令: sudo apt-get install aircrack-ng 4这时aircrack-ng会自动下载并安装。 4(完成后可在终端中输入以下命令 sudo aircrack-ng --help 来测试是否安装成功)。 4其实,下载的aircrack-ng不仅仅是“一个”程序,而是一个套件。本文中,我 们将会用到其中的: ?airmon-ng ?airodump-ng ?aireplay-ng ?aircrack-ng 获取本机无线网卡信息 首先我们应该知道我们的无线网卡在系统中叫什么名字(也就是标识)。 4输入命令: sudo ifconfig 4在输出的内容中,我们应该可以看到类似于”wlan0″的标识,如下图所示。wlan0 Link encap:Ethernet HWaddr 00:22:fa:88:50:4e inet6 addr: fe80::20da:a7ff:fe90:a6f5/64 Scope:Link

几种无线加密方式及性能对比

几种无线加密方式及性能对比 2012-08-10 10:21:26 分类:嵌入式 目前无线路由器里带有的加密模式主要有:WEP,WPA-PSK(TKIP),WPA2-PSK (AES)和WPA-PSK(TKIP)+WPA2-PSK(AES)。 WEP(有线等效加密) WEP是Wired Equivalent Privacy的简称,在802.11b标准里定义的一个用于无线局域网(WLAN)的安全性协议。WEP被用来提供和有线Lan同级的安全性,目前常见的是64位WEP加密和128位WEP加密。LAN天生比WLAN安全,因为LAN的物理结构对其有 所保护,部分或全部网络埋在建筑物里面也可以防止未授权的访问。 经由无线电波的WLAN没有同样的物理结构,因此容易受到攻击、干扰。WEP的目标就 是通过对无线电波里的数据加密提供安全性,如同端-端发送一样。 WEP特性里使用了RSA数据安全性公司开发的rc4prng算法。如果你的无线基站支持MAC过滤,推荐你连 同WEP一起使用这个特性(MAC过滤比加密安全得多)。 尽管从名字上看似乎是一个针对有线网络的安全选项,其实并不是这样。WEP标准在无 线网络的早期已经创建,目标是成为无线局域网WLAN的必要的安全防护层,但是WEP 的表现无疑令人非常失望。它的根源在于设计上存在缺陷。 在使用WEP的系统中,在无线网络中传输的数据是使用一个随机产生的密钥来加密的。 但是,WEP用来产生这些密钥的方法很快就被发现具有可预测性,这样对于潜在的入侵 者来说,就可以很容易的截取和破解这些密钥。即使是一个中等技术水平的无线黑客也可以在两到三分钟内迅速的破解WEP加密。 IEEE802.11的动态有线等效保密(WEP)模式是二十世纪九十年代后期设计的,当时功能强大的加密技术作为有效的武器受到美国严格的出口限制。由于害怕强大的加密算法被破解,无线网络产品是被被禁止出口的。然而,仅仅两年以后,动态有线等效保密模式就被发现存在严重的缺点。但是二十世纪九十年代的错误不应该被当著无线网络安全或者 IEEE802.11标准本身,无线网络产业不能等待电气电子工程师协会修订标准,因此他们 推出了动态密钥完整性协议 TKIP(动态有线等效保密的补丁版本)。 尽管WEP已经被证明是过时且低效的,但是今天在许多现代的无线访问点和无线路由器中,它依然被支持的加密模式。不仅如此,它依然是被个人或公司所使用的最多的加密方法之一。如果你正在使用WEP加密,如果你对你的网络的安全性非常重视的话,那么以 后尽可能的不要再使用WEP,因为那真的不是很安全。 WPA-PSK(TKIP) 无线网络最初采用的安全机制是WEP(有线等效加密),但是后来发现WEP是很不安全的,802.11组织开始著手制定新的安全标准,也就是后来的 802.11i协议。但是标准的制 定到最后的发布需要较长的时间,而且考虑到消费者不会因为为了网络的安全性而放弃原来的无线设备,因此Wi-Fi联盟在标准推出之前,在802.11i草案的基础上,制定了一种 称为WPA(Wi-Fi Procted Access)的安全机制,它使用TKIP(临时密钥完整性协议),它使 用的加密算法还是WEP中使用的加密算法RC4,所以不需要修改原来无线设备的硬件,

24【网络安全】【推荐演示】【配置WEP 加密(自治型AP)】

配置WEP加密(自治型AP) 【实验名称】 配置WEP加密(自治型AP) 【实验目的】 掌握WEP加密技术的原理及配置方法 【背景描述】 虽然网络管理员在公司的无线网络中设置了SSID隐藏,但是SSID很容易被公司外部人员得到,为了进一步的保证无线网络的安全,网络管理员又建议在AP上设置WEP加密技术,只有得到WEP密码的人才可以接入到无线网络中,从而进一步的保障了无线网络的安全。 【需求分析】 需求:充分保证无线网络的安全性; 分析:WEP,有线对等保密技术,通过使用对称密钥加密无线通信数据,为无线客户端和接入点之间的通信提供安全保证,保证了公司无线网络的安全性。 【实验拓扑】 【实验设备】 RG-WG54P 1台 RG-WG54U 1块 PC 2台 【预备知识】 无线局域网基本知识、WEP加密技术 【实验原理】 WEP加密采用静态密钥技术,各客户机使用相同的密钥访问无线网络。 共享密钥长度为40bit或104bit,加上24bit明文传输的初始向量(Initialized Vector),提供64bit或128bit的加密服务。 416

【实验步骤】 第一步: 配置STA 1,与RG-WG54P 相连接 1、用一根直通线将STA 1与RG-WG54P 供电模块的Network 口相连; 配置STA 1本地连接的TCP/IP 设置;单击“确定”完成设置。 IP 地址:192.168.1.10 子网掩码:255.255.255.0 默认网关: 192.168.1.1 2、验证测试: 在STA 1命令行下输入“ipconfig ”,察看本地连接IP 设置,配置如下: IP Address :192.168.1.10 Subnet Mask :255.255.255.0 Default Gateway :192.168.1.1 第二步:配置RG-WG54P ,搭建使用WEP 加密技术的基础结构(Infrastructure )模式无线网络 1、STA 1登陆RG-WG54P 管理页面(http://192.168.1.1,默认密码:default ); 417

WEP密钥破解实验

Lab-7 无线安全之WEP密钥破解 不积跬步,无以至千里

WEP是Wired Equivalent Privacy的简称,WEP安全技术源自于名为RC4的RSA数据加密技术,以满足用户更高层次的网络安全需求。有线等效保密(WEP)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。不过密码分析学家已经找出WEP 好几个弱点,因此在2003年被Wi-Fi Protected Access (WPA) 淘汰,又在2004年由完整的IEEE 802.11i标准(又称为WPA2)所取代。WEP 虽然有些弱点,但也足以吓阻非专业人士的窥探了。 无线路由器加密方式通常有两种方式加密: ●第一种是WEP密钥加密 ●第二种是WPA密钥加密 本章首先给大家介绍的是WEP密钥加密原理和破解方法以及如何预防WEP 被破解的风险。从攻、守两方面详细给大家介绍WEP详细相关知识。 1.WEP密钥 1.1WEP加密类型 首先,WEP加密采用的是64位和128位加密密钥的方式,密钥为10 个十六进制字符(0-9 和A-F)或 5 个ASCII 字符;对于128 位加密,加密密钥为26 个十六进制字符或13 个ASCII 字符。64 位加密有时称为40 位加密;128 位加密有时称为104 位加密。 1.2WEP加密分析 WEP加密方式使用了RSA开发的RC4 ping算法。全称为有线对等保密(Wired Equivalent Privacy,WEP)是一种数据加密算法。用于提供等同于有线局域网的保护能力。使用了该技术的无线局域网,所有的客户端与无线接入点的数据都会以一个共享的密钥进行加密,密钥的长度有40位至256位两种,密钥越长,黑客就需要更多的时间进行破解。 如图7-1所示,为WEP的数据帧结构说明:

从零开始教你如何破解WEP和WPA无线网络

从零开始,教你如何破解WEP、WPA无线网络 作者:gdzl 第一章引言 近些年无线技术发展迅速,越来越多的用户开始使用无线网络,最近新搬到一小区没有安装网络,后面想到以前出差时在机场用过无线网络,小区内是否也有无线网络呢?随便一搜,果然有几个无线网络信号,于是打起了免费蹭网的主意,但信号最好的几个网络的WEP或WPA密码成为了一个门坎,于是在公司上网查到相关资料,通过几天的学习+实践,终于破解了小区内的几个无线网络。 破解过程中虽然有了各位前辈的经验,但一些前辈的经验过于笼统、专业,细节的地方比较少。我就是在破解过程中走了不小弯路,还好本人学习和总结能力还可以(谁扔的鸡蛋),现主要就自己破解过程中的一些注意事项和细节从头介绍无线网络的破解过程。 本文只是对前辈们经验的一点补充,我的文章离不开前辈们的经验。 第二章破解前的准备 一、无线网络加密的方式和破解方法原理(看不懂没关系) 1、WEP加密- 破解方式:收集足够的Cap数据包(5万以上~15万),然后使用aircrack破解。 可以在无客户端情况下采用主动注入的方式破解 2、WPA加密- 破解方式:收包含握手信息的Cap数据包,然后使用aircrack破解。 必须在合法的客户端在线的情况下抓包破解。可主动攻击合法客户端使其掉线,合法客户端掉线后再与AP重新握手即可抓到包含握手信息的数据包。或可守株待兔等待合法的客户端上线与AP握手。 二、硬件准备、网卡选择 工先利其事,必先利其器。一个好的无线网卡可以大大提高破解的效率,少走很多弯路,笔者之前就是没有一个好的无线网卡连WEP加密都没破开一个,后面换了网卡很快搞定。 1、网卡芯片选择 现在主流的无线网卡芯片有以下四个品牌:Intel Pro、RaLink、Broadcom、Atheros。 Intel芯片主要集成在迅驰系统中,市场上很多主流的迅驰笔记本电脑都装的这种芯片的无线网卡,遗憾的是现在主流的破解工具BackTrack3对Intel芯片支持不是太佳。

无线加密的多种方法及其区别(WEP WPA TKIP EAP)

无线加密的多种方法及其区别(WEP WPA TKIP EAP) 无线网络的安全性由认证和加密来保证。 认证允许只有被许可的用户才能连接到无线网络; 加密的目的是提供数据的保密性和完整性(数据在传输过程中不会被篡改)。 802.11标准最初只定义了两种认证方法: ●开放系统认证(Open System Authentication) ●共享密钥认证(Shared Key Authentication) 以及一种加密方法: ●有线等效保密(Wired Equivalent Privacy – WEP) 对于开放系统认证,在设置时也可以启用WEP,此时,WEP用于在传输数据时加密,对认证没有任何作用。 对于共享密钥认证,必须启用WEP,WEP不仅用于认证,也用于在传输数据时加密。 WEP使用对称加密算法(即发送方和接收方的密钥是一致的),WEP使用40位或104位密钥和24位初始化向量(Initialization Vector – IV,随机数)来加密数据。 注:使用初始化变量(IV)的目的是避免在加密的信息中出现相同的数据。例如:在数据传输中,源地址总是相同的,如果只是单纯的加密(WEP使用静态密码),这样在加密的信息中会出现相同的数据,有可能被恶意地破解。由于初始化变量(IV)是随机数,可以避免这种情况的出现。 在配置无线网络的安全性时,一般将40位/104位密钥写成密钥长度:64位(40+24)/128位(104+24) 由于WEP有一些严重缺陷,如初始化向量的范围有限,而且是使用明文传送……,802.11使用802.1x来进行认证、授权和密钥管理,另外,IEEE开始制订802.11i标准,用于增强无线网络的安全性。 同时,Wi-Fi联盟与IEEE一起开发了Wi-Fi受保护的访问(Wi-Fi Protected Access – WPA)以解决WEP的缺陷 WPA WPA不同于WEP,WPA同时提供认证(基于802.1x可扩展认证协议– Extensible Authentiation Protocl - EAP的认证)和加密(临时密钥完整性协议– Temporal Key Integrity Protocol –TKIP)。 WPA的认证– 802.1x

H3C WX系列AC+Fit AP WEP加密典型配置举例

H3C WX系列AC+Fit AP WEP加密典型配置举例 关键词:WEP 摘要:随着无线网络应用的广泛普及,越来越多无线用户出现,使得无线安全问题凸显出来,本配置举例可以实现利用共享密钥的方式对无线用户进行控制,对无线数据机密进行保护。 缩略语:

目录 1 特性简介 2 应用场合 3 注意事项 4 配置举例 4.1 组网需求 4.2 配置思路 4.3 使用版本 4.4 配置步骤 4.5 验证结果 5 相关资料 5.1 相关协议和标准5.2 其他相关资料

1 特性简介 WEP(Wired Equivalent Privacy,有线等效加密)用来保护无线局域网中的授权用户所交换数据的机密性,防止这些数据被随机窃听。在实际实现中,已经广泛使用104位密钥的WEP来代替40位密钥的WEP,104位密钥的WEP称为WEP-104。 WEP定义了对无线报文的一种共享密钥的认证方式和对无线数据报文加密算法,该协议适用于接入设备与无线客户端点到点的连接方式。通过共享密钥的方式来进行认证。 2 应用场合 应用于需要对无线接入服务加密的场合。 3 注意事项 在配置过程中,请注意以下几点: ●配置WEP密钥时,根据需要配置相应的WEP密钥长度,并设置对应的密钥序号。 ●配置服务集时,应配置authentication-method为open-system和shared-key,以配合网卡自动识别。 4 配置举例 4.1 组网需求 本配置举例中的AC使用的是WX5002无线控制器,AP使用的是WA2100无线局域网接入点。 本配置举例通过在AC的WLAN-ESS 11端口上启用WEP加密来达到对接入点Client进行控制的目的。

无线WEP WPA WPA2加密方式概述

无线WEP/WPAPSK/WPA2PSK 三种加密方式概述 1.WEP简介 WEP是Wired Equivalent Privacy的简称,有线等效保密(WEP)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。不过密码分析学家已经找出WEP 好几个弱点,因此在2003年被Wi-Fi Protected Access (WPA) 淘汰,又在2004年由完整的IEEE 802.11i 标准(又称为WPA2)所取代。 WEP加密方式提供给用户4个密钥,key1,key2,key3,key4,用户可以选择设置这4个密钥,并设置一个激活密钥如key2,当无线设备需要连接该网络时,需要选择激活的密钥2,并敲入正确的密码方可连接成功。 WEP的算法长度分为64位方式和128位方式。64位key只能支持5位或13位数字或英文字符,128位key只能支持10位或26位数字或英文字符。 WEP验证方式分为开放式系统验证和共享密钥验证两种模式,每个移动客户端都必须针对访问点进行验证。开放式系统验证其实可以称为“无验证”,因为实际上没有进行验证——工作站说“请求验证”,而AP也不管是否密钥是否正确,先“答应了再说”,但最终ap 会验证密钥是否正确,决定是否允许接入——这种验证方式的ap,往往你随便输入一个密码,都可以连接,但如果密码不正确,会显示为“受限制”。共享密钥验证稍微强大一些,工作站请求验证,而访问点(AP)用WEP加密的质询进行响应。如果工作站的提供的密钥是错误的,则立即拒绝请求。如果工作站有正确的WEP密码,就可以解密该质询,并允许其接入,因此,连接共享密钥系统,如果密钥不正确,通常会立即显示“该网络不存在等提示”。 网上有很多WEP密码破解的教程,可以说WEP已经基本上无安全可言。但至少,共享密钥系统稍微安全一点。这里我们不建议使用这种加密方式。 2.WPAPSK/WPA2PSK简介 WPA 全名为Wi-Fi Protected Access,有WPA 和WPA2两个标准,是一种保护无线电脑网络(Wi-Fi)安全的系统,它是应研究者在前一代的系统有线等效加密(WEP)中找到的几个严重的弱点而产生的。WPA 实作了IEEE 802.11i 标准的大部分,是在802.11i 完备之前替代WEP 的过渡方案。WPA 的设计可以用在所有的无线网卡上,但未必能用在第一代的无线取用点上。WPA2 实作了完整的标准,但不能用在某些古老的网卡上。 WPA2 是经由Wi-Fi 联盟验证过的IEEE 802.11i 标准的认证形式。WPA2 实现了802.11i 的强制性元素,特别是Michael 算法由公认彻底安全的CCMP 讯息认证码所取代、而RC4 也被AES 取代。 预共用密钥模式(pre-shared key,PSK,又称为个人模式)是设计给负担不起802.1X 验证服务器的成本和复杂度的家庭和小型公司网络用的,每一个使用者必须输入密语来取用

相关文档

- 详解在Windows下破解无线WEP密码(带图)+个人经验

- WEP破解

- BT3加spoonwep2中文版WPE无线网络密码破解图文详细教程0

- B2-“安全检测”软件WEP破解教程

- backtrack3(BT3) usb版 破解WEP无线网络密码详细步骤(附软件及中文包下载地址)

- Beini破解无客户端WEP实战

- 破解WEP加密密码教程(手把手的教你破解WEP密码)

- WEP密钥破解实验

- 破解WEP密钥过程全解(中)

- 破解WEP密码

- WEP加密与分析,BT破解

- 一步一步教你用虚拟机破解WEP加密的图文教程

- 全程图解“奶瓶”破解无线WEP.WPA.WPA2 密码实用教程+EWSA暴力破解

- 深入解析无线WEP和WPA密码及破解原理

- BT5+BT6破解无线网wep加密+图文教程

- WEP加密破解教程(OmniPeek_4.1抓包破解WEP_)

- WEP密码破详细破解教程

- 虚拟机破解wep最简单教程BT3

- wep和wap2无线路由暴力破解

- windows下破解无线密码AP wep(使用airodump)