cisco实现多出口NAT负载分担和备份

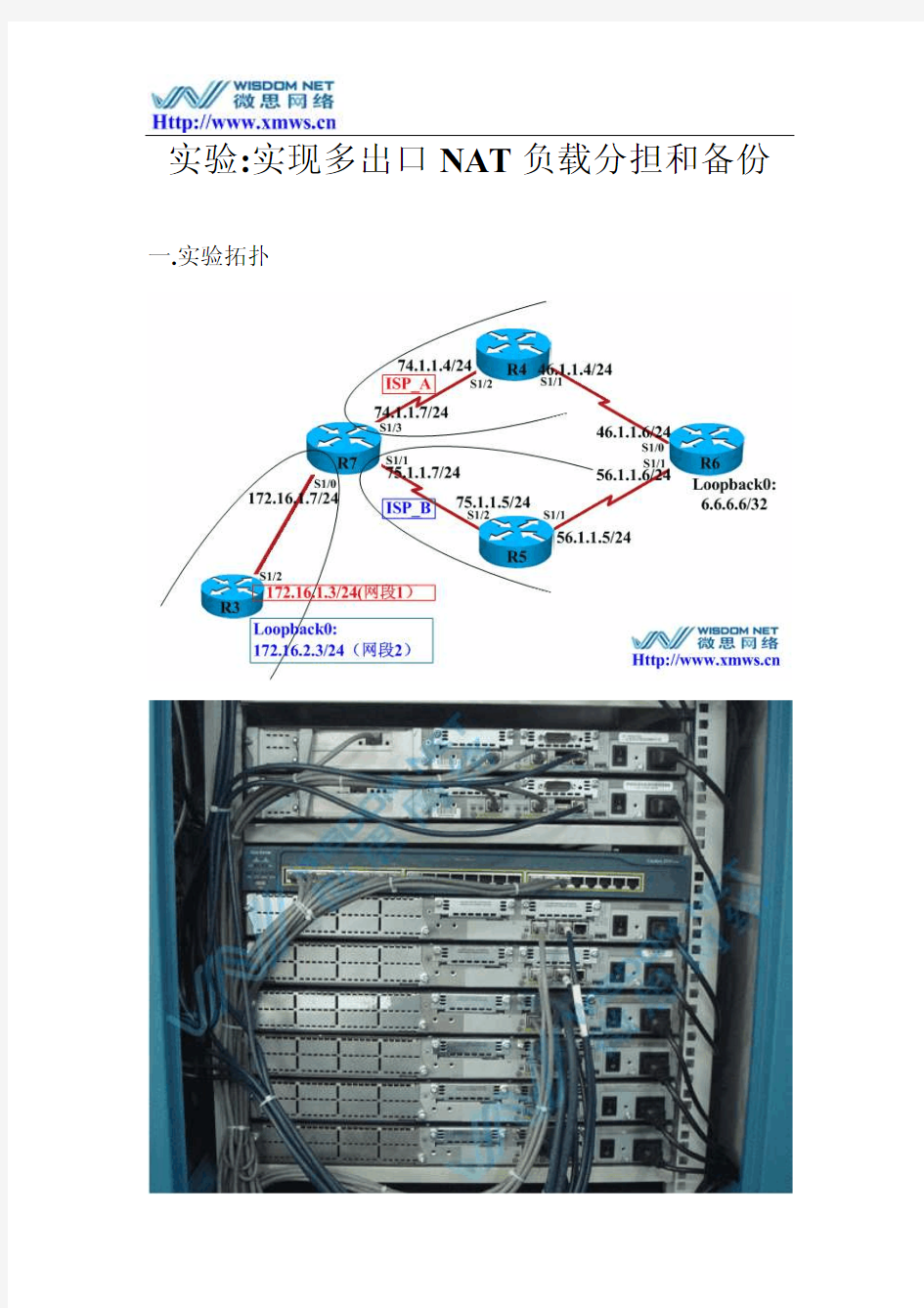

实验:实现多出口NAT负载分担和备份一.实验拓扑

二.实验目的

当网络连接正常时,网段1(172.16.1.0/24)通过ISP_A到达6.6.6.6, 网段2(172.16.2.0/24)通过ISP_B到达6.6.6.6,当ISP_A或ISP_B其中一条链路出现故障时,能实现自己切换,以达到备份的目的.

二.实验步骤

1. 按以上拓扑的要求配置各路由器的IP地址,其中R4,R5,R6运行OSPF AREA0,地址6.6.6.6用来作为internet的服务器,方便后面的测试所用.

配置R3:

Int s1/2

Ip address 172.16.1.3 255.255.255.0

No shut

Int loopback 0

Ip address 172.16.2.3 255.255.255.0

Ip route 0.0.0.0 0.0.0.0 172.16.1.7

配置R7:

interface Serial1/0

description to LAN

ip address 172.16.1.7 255.255.255.0

no shutdown

interface Serial1/1

description to ISP_B

ip address 75.1.1.7 255.255.255.0

no shutdown

interface Serial1/3

description to ISP_A

ip address 74.1.1.7 255.255.255.0

no shutdown

配置R7的路由

ip route 0.0.0.0 0.0.0.0 74.1.1.4

ip route 0.0.0.0 0.0.0.0 75.1.1.5

ip route 172.16.2.0 255.255.255.0 172.16.1.3 //到达LAN 172.16.2.0/24的回程路由

配置R4:

interface Serial1/1

ip address 46.1.1.4 255.255.255.0

no shutdown

interface Serial1/2

ip address 74.1.1.4 255.255.255.0

no shutdown

router ospf 4

network 0.0.0.0 255.255.255.255 area 0

配置R5:

interface Serial1/1

ip address 56.1.1.5 255.255.255.0

no shutdown

interface Serial1/2

ip address 75.1.1.5 255.255.255.0

no shutdown

router ospf 5

network 0.0.0.0 255.255.255.255 area 0

配置R6:

interface Loopback0

ip address 6.6.6.6 255.255.255.255

interface Serial1/0

ip address 46.1.1.6 255.255.255.0

no shutdown

interface Serial1/1

ip address 56.1.1.6 255.255.255.0

no shut

router ospf 6

network 0.0.0.0 255.255.255.255 area 0

验证基本配置(R3)

R3#show ip interface brief

Interface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES unset administratively down down FastEthernet0/1 unassigned YES unset administratively down down Serial1/0 unassigned YES unset administratively down down

Serial1/1 unassigned YES unset administratively down down Serial1/2 172.16.1.3 YES manual up up Serial1/3 unassigned YES unset administratively down down Loopback0 172.16.2.3 YES manual up up R3#show ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is 172.16.1.7 to network 0.0.0.0

172.16.0.0/24 is subnetted, 2 subnets

C 172.16.1.0 is directly connected, Serial1/2

C 172.16.2.0 is directly connected, Loopback0

S* 0.0.0.0/0 [1/0] via 172.16.1.7

R3#

验证基本配置(R7)

R7#show ip int brief

Interface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES unset administratively down down FastEthernet0/1 unassigned YES unset administratively down down

Serial1/0 172.16.1.7 YES manual up up Serial1/1 75.1.1.7 YES manual up up Serial1/2 unassigned YES unset administratively down down

Serial1/3 74.1.1.7 YES manual up up

R7#show ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is 74.1.1.4 to network 0.0.0.0

172.16.0.0/24 is subnetted, 2 subnets

C 172.16.1.0 is directly connected, Serial1/0

S 172.16.2.0 [1/0] via 172.16.1.3

74.0.0.0/24 is subnetted, 1 subnets

C 74.1.1.0 is directly connected, Serial1/3

75.0.0.0/24 is subnetted, 1 subnets

C 75.1.1.0 is directly connected, Serial1/1

S* 0.0.0.0/0 [1/0] via 74.1.1.4

[1/0] via 75.1.1.5

R7#

验证基本配置(R4)

R4#show ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

6.0.0.0/32 is subnetted, 1 subnets

O 6.6.6.6 [110/65] via 46.1.1.6, 00:00:36, Serial1/1

56.0.0.0/24 is subnetted, 1 subnets

O 56.1.1.0 [110/128] via 46.1.1.6, 00:00:36, Serial1/1

46.0.0.0/24 is subnetted, 1 subnets

C 46.1.1.0 is directly connected, Serial1/1

74.0.0.0/24 is subnetted, 1 subnets

C 74.1.1.0 is directly connected, Serial1/2

75.0.0.0/24 is subnetted, 1 subnets

O 75.1.1.0 [110/192] via 46.1.1.6, 00:00:36, Serial1/1

验证基本配置(R5)

R5#show ip int brief

Interface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES unset administratively down down FastEthernet0/1 unassigned YES unset administratively down down Serial1/0 unassigned YES unset administratively down down Serial1/1 56.1.1.5 YES manual up up Serial1/2 75.1.1.5 YES manual up up Serial1/3 unassigned YES unset administratively down down

R5#show ip ospf neighbor

Neighbor ID Pri State Dead Time Address Interface

6.6.6.6 0 FULL/ - 00:00:30 56.1.1.6 Serial1/1

R5#

R5#show ip route ospf

6.0.0.0/32 is subnetted, 1 subnets

O 6.6.6.6 [110/65] via 56.1.1.6, 00:47:10, Serial1/1

46.0.0.0/24 is subnetted, 1 subnets

O 46.1.1.0 [110/128] via 56.1.1.6, 00:47:10, Serial1/1

74.0.0.0/24 is subnetted, 1 subnets

O 74.1.1.0 [110/192] via 56.1.1.6, 00:47:10, Serial1/1

R5#

验证基本配置(R6)

R6#show ip int brief

Interface IP-Address OK? Method Status Protocol FastEthernet0/0 unassigned YES unset administratively down down FastEthernet0/1 unassigned YES unset administratively down down Serial1/0 46.1.1.6 YES manual up up Serial1/1 56.1.1.6 YES manual up up Serial1/2 unassigned YES unset administratively down down Serial1/3 unassigned YES unset administratively down down Loopback0 6.6.6.6 YES manual up up

R6#show ip ospf neighbor

Neighbor ID Pri State Dead Time Address Interface

75.1.1.5 0 FULL/ - 00:00:36 56.1.1.5 Serial1/1

74.1.1.4 0 FULL/ - 00:00:31 46.1.1.4 Serial1/0

R6#show ip route os

R6#show ip route ospf

74.0.0.0/24 is subnetted, 1 subnets

O 74.1.1.0 [110/128] via 46.1.1.4, 00:48:37, Serial1/0

75.0.0.0/24 is subnetted, 1 subnets

O 75.1.1.0 [110/128] via 56.1.1.5, 00:48:37, Serial1/1

R6#

测试R7到6.6.6.6的连通性

R7#ping 6.6.6.6

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 6.6.6.6, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 64/88/112 ms

R7#

2. 在R7上配置NAT

配置ACL,定义允许NAT转换的流量

Access-list 1 permit 172.16.1.0 0.0.0.255

Access-list 2 permit 172.16.2.0 0.0.0.255

指定inside outside接口

interface Serial1/0

ip nat inside

interface Serial1/1

ip nat outside

interface Serial1/3

ip nat outside

配置route-map

route-map cisco1 permit 10

match ip address 1

match interface Serial1/3

//定义router-map cisco1 的两个匹配条件,其中match interface Serial1/3意思为接口s1/3 up或down的情况,up为匹配,,当两个条件都匹配时执行下列转换: ip nat inside source route-map cisco1 interface Serial1/3 overload

route-map cisco2 permit 10

match ip address 1

//定义router-map cisco2 的匹配条件,匹配时执行下列转换: ip nat inside source route-map cisco2 interface Serial1/1 overload

route-map cisco3 permit 10

match ip address 2

match interface Serial1/1

//定义router-map cisco3 的两个匹配条件,其中match interface Serial1/1意思为接口s1/1 up或down的情况,up为匹配,,当两个条件都匹配时执行下列转换: ip nat inside source route-map cisco3 interface Serial1/1 overload

route-map cisco4 permit 10

match ip address 2

//定义router-map cisco4 的匹配条件,匹配时执行下列转换: ip nat inside source route-map cisco4 interface Serial1/3 overload

配置NAT关联,调用以上配置的router-map

ip nat inside source route-map cisco1 interface Serial1/3 overload

//router-map cisco1应用到NA T里,如果匹配router-map cisco1的条件,流量(172.16.1.0/24)从s1/3接口出去,通过ISP_A到达internet,如果s1/3接口down,则从s1/1接口出去,通过ISP_B到达internet

ip nat inside source route-map cisco2 interface Serial1/1 overload

//如果s1/3接口down,流量(172.16.1.0/24)从s1/1接口出去,通过ISP_B到达internet

ip nat inside source route-map cisco3 interface Serial1/1 overload

//router-map cisco3应用到NA T里,如果匹配router-map cisco3的条件,流量(172.16.2.0/24)从s1/1接口出去,通过ISP_B到达internet,如果s1/1接口down,则从s1/3接口出去,通过ISP_A到达internet

ip nat inside source route-map cisco4 interface Serial1/3 overload

//如果s1/1接口down,则从s1/3接口出去,通过ISP_A到达internet

配置PBR(基于策略的路由)

route-map wisdom permit 10

match ip address 1

match interface Serial1/3

set interface Serial1/3

//定义router-map wisdom , 当两个match的条件成立时执行set的动作

route-map wisdom permit 20

match ip address 2

match interface Serial1/1

set interface Serial1/1

//定义router-map wisdom ,当两个match的条件成立时执行set的动作

在R7的S1/0入方向应用PBR

interface Serial1/0

ip policy route-map wisdom

3. 测试:

在R7上打开debug:

R7#debug ip nat

在R3上ping 6.6.6.6 源地址为172.16.1.3

R3#ping 6.6.6.6

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 6.6.6.6, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 76/112/184 ms

R3#

在R7上查看NA T转换信息:

R7#

*Mar 1 03:14:20.659: NA T: s=172.16.1.3->74.1.1.7, d=6.6.6.6 [311] ---原地址被转换为s1/3的接口地址, *Mar 1 03:14:20.771: NA T*: s=6.6.6.6, d=74.1.1.7->172.16.1.3 [311]

*Mar 1 03:14:20.799: NA T*: s=172.16.1.3->74.1.1.7, d=6.6.6.6 [312]

*Mar 1 03:14:20.863: NA T*: s=6.6.6.6, d=74.1.1.7->172.16.1.3 [312]

*Mar 1 03:14:20.879: NA T*: s=172.16.1.3->74.1.1.7, d=6.6.6.6 [313]

*Mar 1 03:14:20.959: NA T*: s=6.6.6.6, d=74.1.1.7->172.16.1.3 [313]

*Mar 1 03:14:20.987: NA T*: s=172.16.1.3->74.1.1.7, d=6.6.6.6 [314]

*Mar 1 03:14:21.051: NA T*: s=6.6.6.6, d=74.1.1.7->172.16.1.3 [314]

*Mar 1 03:14:21.083: NA T*: s=172.16.1.3->74.1.1.7, d=6.6.6.6 [315]

*Mar 1 03:14:21.143: NA T*: s=6.6.6.6, d=74.1.1.7->172.16.1.3 [315]

在R3上ping 6.6.6.6 源地址为172.16.2.3

R3#ping 6.6.6.6 source loopback 0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 6.6.6.6, timeout is 2 seconds:

Packet sent with a source address of 172.16.2.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 76/120/172 ms

R3#

在R7上查看NA T转换信息:

R7#

*Mar 1 03:16:01.035: NA T: s=172.16.2.3->75.1.1.7, d=6.6.6.6 [316] ----原地址被转换为s1/1的接口地址*Mar 1 03:16:01.115: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.2.3 [316]

*Mar 1 03:16:01.207: NA T*: s=172.16.2.3->75.1.1.7, d=6.6.6.6 [317]

*Mar 1 03:16:01.299: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.2.3 [317]

*Mar 1 03:16:01.331: NA T*: s=172.16.2.3->75.1.1.7, d=6.6.6.6 [318]

*Mar 1 03:16:01.395: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.2.3 [318]

*Mar 1 03:16:01.411: NA T*: s=172.16.2.3->75.1.1.7, d=6.6.6.6 [319]

*Mar 1 03:16:01.459: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.2.3 [319]

*Mar 1 03:16:01.519: NA T*: s=172.16.2.3->75.1.1.7, d=6.6.6.6 [320]

*Mar 1 03:16:01.567: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.2.3 [320]

通过traceroute命令跟踪到达6.6.6.6所经过的路径信息(源地址为172.16.1.3)

R3#traceroute 6.6.6.6

Type escape sequence to abort.

Tracing the route to 6.6.6.6

1 172.16.1.7 100 msec 64 msec 13

2 msec

2 74.1.1.4 204 msec 244 msec 152 msec //通过ISP_A到达

3 46.1.1.6 28

4 msec 320 msec *

通过traceroute命令跟踪到达6.6.6.6所经过的路径信息(源地址为172.16.2.3)

R3#traceroute

Protocol [ip]:

Target IP address: 6.6.6.6

Source address: 172.16.2.3

Numeric display [n]:

Timeout in seconds [3]:

Probe count [3]:

Minimum Time to Live [1]:

Maximum Time to Live [30]:

Port Number [33434]:

Loose, Strict, Record, Timestamp, Verbose[none]:

Type escape sequence to abort.

Tracing the route to 6.6.6.6

1 172.16.1.7 124 msec 104 msec 64 msec

2 75.1.1.5 248 msec 216 msec 204 msec //通过ISP_B到达

3 56.1.1.6 200 msec 252 msec *

通过以上测试方法可以得到结果,网段172.16.1.0/24通过ISP_A到达6.6.6.6

网段172.16.2.0/24通过ISP_B到达6.6.6.6

4.手工关闭R7的S1/3接口,模拟链路故障

R7(config)#int s1/3

R7(config-if)#shutdown

R7(config-if)#

在R7上打开debug:

R7#debug ip nat

在R3上ping 6.6.6.6 源地址为172.16.1.3

R3#ping 6.6.6.6

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 6.6.6.6, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 76/112/184 ms

R3#

在R7上查看NA T转换信息:

R7#

*Mar 1 03:27:34.603: NA T: s=172.16.1.3->75.1.1.7, d=6.6.6.6 [321] ----原地址被转换为s1/1的接口地址

*Mar 1 03:27:34.711: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.1.3 [321]

*Mar 1 03:27:34.775: NA T*: s=172.16.1.3->75.1.1.7, d=6.6.6.6 [322]

*Mar 1 03:27:34.835: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.1.3 [322]

*Mar 1 03:27:34.867: NA T*: s=172.16.1.3->75.1.1.7, d=6.6.6.6 [323]

*Mar 1 03:27:34.931: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.1.3 [323]

*Mar 1 03:27:34.963: NA T*: s=172.16.1.3->75.1.1.7, d=6.6.6.6 [324]

*Mar 1 03:27:35.023: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.1.3 [324]

*Mar 1 03:27:35.055: NA T*: s=172.16.1.3->75.1.1.7, d=6.6.6.6 [325]

*Mar 1 03:27:35.119: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.1.3 [325]

在R3上ping 6.6.6.6 源地址为172.16.2.3

R3#ping 6.6.6.6 source loopback 0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 6.6.6.6, timeout is 2 seconds:

Packet sent with a source address of 172.16.2.3

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 76/120/172 ms

R3#

在R7上查看NA T转换信息:

R7#

*Mar 1 03:28:11.595: NAT: s=172.16.2.3->75.1.1.7, d=6.6.6.6 [326] ----原地址被转换为s1/1的接口地址*Mar 1 03:28:11.703: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.2.3 [326]

*Mar 1 03:28:11.735: NA T*: s=172.16.2.3->75.1.1.7, d=6.6.6.6 [327]

*Mar 1 03:28:11.811: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.2.3 [327]

*Mar 1 03:28:11.843: NA T*: s=172.16.2.3->75.1.1.7, d=6.6.6.6 [328]

*Mar 1 03:28:11.939: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.2.3 [328]

*Mar 1 03:28:11.967: NA T*: s=172.16.2.3->75.1.1.7, d=6.6.6.6 [329]

*Mar 1 03:28:12.095: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.2.3 [329]

*Mar 1 03:28:12.139: NA T*: s=172.16.2.3->75.1.1.7, d=6.6.6.6 [330]

*Mar 1 03:28:12.231: NA T*: s=6.6.6.6, d=75.1.1.7->172.16.2.3 [330]

R7#

通过traceroute命令跟踪到达6.6.6.6所经过的路径信息(源地址为172.16.1.3)

R3#traceroute 6.6.6.6

Type escape sequence to abort.

Tracing the route to 6.6.6.6

1 172.16.1.7 108 msec 104 msec 9

2 msec

2 75.1.1.5 208 msec 248 msec 156 msec //通过ISP_B到达

3 56.1.1.6 30

4 msec 220 msec *

通过traceroute命令跟踪到达6.6.6.6所经过的路径信息(源地址为172.16.2.3)

R3#traceroute

Protocol [ip]:

Target IP address: 6.6.6.6

Source address: 172.16.2.3

Numeric display [n]:

Timeout in seconds [3]:

Probe count [3]:

Minimum Time to Live [1]:

Maximum Time to Live [30]:

Port Number [33434]:

Loose, Strict, Record, Timestamp, Verbose[none]:

Type escape sequence to abort.

Tracing the route to 6.6.6.6

1 172.16.1.7 88 msec 140 msec 104 msec

2 75.1.1.5 152 msec 260 msec 152 msec //通过ISP_B到达

3 56.1.1.6 20

4 msec 228 msec *

R3#

通过以上测试方法可以得到结果,网段172.16.1.0/24通过ISP_B到达6.6.6.6

网段172.16.2.0/24通过ISP_B到达6.6.6.6

虽然ISP_A的链路已发生故障,但是流量可以通过以ISP_B到在6.6.6.6,实现链路切换和备份功能.

接口

打开到达ISP_A的链路

的链路接口

R7(config)#int s1/3

R7(config-if)#no shutdown

R7(config-if)#

附R7的完整流配置(show run )

R7#show run

hostname R7

!

interface Serial1/0

ip address 172.16.1.7 255.255.255.0

ip nat inside

ip policy route-map wisdom

!

interface Serial1/1

ip address 75.1.1.7 255.255.255.0

ip nat outside

!

interface Serial1/3

ip address 74.1.1.7 255.255.255.0

ip nat outside

!

ip nat inside source route-map cisco1 interface Serial1/3 overload ip nat inside source route-map cisco2 interface Serial1/1 overload ip nat inside source route-map cisco3 interface Serial1/1 overload ip nat inside source route-map cisco4 interface Serial1/3 overload

ip route 0.0.0.0 0.0.0.0 74.1.1.4

ip route 0.0.0.0 0.0.0.0 75.1.1.5

ip route 172.16.2.0 255.255.255.0 172.16.1.3

!

access-list 1 permit 172.16.1.0 0.0.0.255

access-list 2 permit 172.16.2.0 0.0.0.255

!

route-map wisdom permit 10

match ip address 1

match interface Serial1/3

set interface Serial1/3

!

route-map wisdom permit 20

match ip address 2

match interface Serial1/1

set interface Serial1/1

!

route-map cisco4 permit 10

match ip address 2

!

route-map cisco1 permit 10

match ip address 1

match interface Serial1/3

!

route-map cisco3 permit 10

match ip address 2

match interface Serial1/1

!

route-map cisco2 permit 10

match ip address 1

!

line con 0

exec-timeout 0 0

logging synchronous

line aux 0

line vty 0 4

!

end

通过动态路由协议实现链路备份

通过动态路由协议实现链路备份 【实验名称】 通过动态路由协议实现链路备份 【实验目的】 掌握通过在不同链路上配置不同的路由协议实现链路备份。 【背景描述】 你是公司高级网络管理员,公司内部有一个很重要的服务器所在网段为192.168.12.0/24,平常访问通过R1,R3的OSPF路由协议,为了保证该网段随时能够访问,不能因为链路故障出问题,要求你实现一个备份冗余的功能,请给予支持。 【实现功能】 保证在拥有冗余链路的时候,主链路失效,备份链路工作。 【实验拓扑】 【实验设备】 R2624(3台) V35DCE(2根)、V35DTE(2根)

【实验步骤】 第一步:基本配置 Red-Giant(config)#hos R3 R3(config)#int s0 R3(config-if)#ip add 192.168.13.3 255.255.255.0 R3(config-if)#clock rate 64000 R3(config-if)#no sh R3(config-if)#int f0 R3(config-if)#ip add 192.168.4.1 255.255.255.0 R3(config-if)#no sh R3(config)#int f1 R3(config-if)#ip add 192.168.3.1 255.255.255.0 R3(config-if)#no sh R3(config)#int s1 R3(config-if)#ip add 192.168.23.3 255.255.255.0 R3(config-if)#cl ra 64000 R3(config-if)#no sh R3(config-if)#end Red-Giant(config)# Red-Giant(config)# hos R2 R2(config)#int s0 R2(config-if)# int s0 R2(config-if)#ip add 192.168.23.2 255.255.255.0 R2(config-if)#no sh R2(config-if)#int f0 R2(config-if)#ip add 192.168.12.2 255.255.255.0 R2(config-if)#no sh R2(config-if)#end Red-Giant(config)#hos R1 R1(config)#int s0 R1(config-if)#ip add 192.168.12.1 255.255.255.0 R1(config-if)#no sh R1(config-if)#int s0 R1(config-if)#no sh R1(config-if)#end R1#conf t R1(config)#int f0 R1(config-if)#ip add 192.168.12.1 255.255.255.0 R1(config-if)#no sh 验证测试:R1#ping 192.168.13.3 Type escape sequence to abort.

Cisco路由备份和负载均衡

以双外线路由备份为例的..多外线路无非就是在原来的基础上增加相应的策略路由.... 前提是在各接口等基础配置完毕的情况下. (1)可以针对两条线路先加两条默认路由:以第一条优先,如果第一条线路出现故障,将自动跳转到第二条线路上。 ip route 0.0.0.0 0.0.0.0 x.x.x.x ip route 0.0.0.0 0.0.0.0 y.y.y.y (2)如果在第一条线路正常的情况下,需要由第二条线路负载部分,可以在(1)的基础上,做策略路由。如下: 进入路由器内网接口假设是fa0/0 int fa0/0 ip policy route-map yy ( 在端口绑定策略路由) A、对部分网段做策略,例把192.168.1.0和192.168.2.0 跳转到y.y.y.y 线路上部分负载。 access-list 12 permit 192.168.1.0 0.0.0.255 access-list 12 permit 192.168.2.0 0.0.0.255 route-map yy permit 10 (定义策略yy) match ip address 12 (匹配控制列表12) set ip next-hop y.y.y.y (设置下一跳地址,即数据包途经的下一个路由器接口地址[网关]) B、对部分主机做策略,例把主机192.168.3.11和主机192.168.4.12 跳转到y.y.y.y线路上部分负载(默认这两个网段地址是走第一条默认路

由的,即x.x.x.x)。 access-list 101 permit ip host 192.168.3.11 any access-list 101 permit ip host 192.168.4.12 any route-map yy permit 20 (定义策略yy) match ip address 101 (匹配控制列表101) set ip next-hop y.y.y.y (设置下一跳地址,即数据包途经的下一个路由器接口地址[网关]) 这样在默认情况下,除了以上策略路由中定义的网段和主机外,其他网段所有主机均通过线路x.x.x.x连接到外部网络,如果x.x.x.x这条线路出现故障,默认路由就会变成y.y.y.y,并且策略路由都在y.y.y.y线路上,所以不会受到影响....

内网通过路由器端口映射实现外网的远程访问

宽带路由器端口映射远程控制电脑利用宽带路由器端口映射或者是DMZ主机,再配合微软自带的终端服务实现在家里远程操作办公室电脑。 图解宽带路由器端口映射远程控制电脑,关于很多的宽带路由器端口映射问题,都是涉及到远程控制电脑的,所以要先了解远程控制电脑的一些基本知识才能为以后的日志配置做好准备。 宽带路由器端口映射方案一:由于小李的电脑在局域网内,只有利用反弹型远程控制软件(如:灰鸽子等);但是,考虑到它属于后门程序,使用也比较复杂,便放弃这个方案。 宽带路由器端口映射方案二:利用宽带路由器端口映射或者是DMZ主机,再配合微软自带的终端服务实现在家里远程操作办公室电脑。宽带路由器端口映射实现步骤: 1、查看小李办公室电脑IP网关地址(一般情况下网关地址就是路由器LAN口地址,这个就是要访问的内网电脑),在浏览器里面输入http://192.168.1.1。输入相应的用户以及密码进入路由器(默认情况下都是admin),如下图所示:

2、依次点击网络参数——WAN口设置。一般情况下WAN口连接类型是PPPoE,请注意选定“自动连接,在开机和断线后自动进行连接”,再点击保存,如下图所示:

3、为了方便,不使用第二步,直接点击设置向导:如下图 点击下一步,出现: 如果是宽带拨号上网选择第二个,PPPoE(ADSL虚拟拨号),下一步输入上网账号和密码:

输入完成,点击下一步,设置无线上网账号和密码: 完成: 4、接下来设置路由器映射: 依次点击转发规则——虚拟服务器,添加端口和IP地址

继续添加远程桌面端口3389。 同时,还可以通过DMZ主机实现;但是,这个方法有很大的风险,容易受到来自外部的攻击。打开DMZ主机的方法如下;依次点击转发规则——DMZ主机,填写相应的IP地址,并勾选启用,如下图所示: 5、在上图中,我们看到了553端口对应的IP为:192.168.1.9;而3389端口对应的IP为:192.168.1.168。其原因在于,系统不可能为不同的IP转发相同的端口,我们可以通过修改一些电脑的服务端口,来实现分别为不同用户可以在家里远程控制办公室电脑。(实现多个桌面远程控制) ◆修改终端服务端口号的方法如下,依次注册表:

实验二十九 配置静态NAT(学生用)

实验二十九 配置静态NAT 【实验名称】 配置静态NAT 。 【实验目的】 配置网络地址变换,提供到公司共享服务器的可靠外部访问。 【背景描述】 某IT 企业因业务扩展,需要升级网络,他们选择172.16.1.0/24作为私有地址,并用NAT 来处理和外部网络的连接。 【需求分析】 公司需要将172.16.4.2访问外网,同时考虑到包括安全在内的诸多因素,公司希望对外部隐藏内部网络,使外部网络不能访问内部网络。 【实验】 1.1 实验设备 用户自定义路由器2621XM 2台 交换机2950-24 1台 PC 机 2台 1.2 组网图 S0/0S0/0 F0/0 PC3 F0/0 1.3 设备IP 地址表

【实验原理】 在路由器RT3上把通过NAT地址转换,将172.16.4.2、172.16.4.3两台主机访问互联网的行为转换成路由器RT3上220.1.1.2访问互联网的行为,从而实现把内网隐藏起来。 1.4 配置步骤 第一步在路由器上RT1配置静态路由选择和IP地址。 第二步在路由器上RT2配置静态路由选择和IP地址。 第三步在路由器上RT3配置静态路由选择和IP地址。 第四步在路由器RT3上配置静态NAT。 第五步在路由器RT3上指定一个内部接口和一个外部接口。 第六步在RT3上查看地址转换的情况 先从内网PING 外网计算机,再查看地址转换情况 Router#show ip nat translations 1.5 验证配置 1、主机PC1通过PING 命令PING主机PC3截图保存在PKT文件中。 2、RT3上对主机PC1通过PING 命令PING主机PC3时进行的地址转换 3、主机PC2通过PING 命令PING主机PC3截图保存在PKT文件中。 4、RT3上对主机PC2通过PING 命令PING主机PC3时进行的地址转换 5、主机PC3通过PING 命令PING主机PC1(或PC2)截图保存在PKT文件中。

路由备份配置

实验九:路由备份配置 【实验题目】 路由备份配置 【实验目的与要求】 (1)考查学生综合解决问题的能力; (2)根据实验需求,完成配置; 【实验环境】 在本实验中,采用三台Quidway AR28-09路由器、一台QuidwayS3026E交换机和4台PC机来组建实验环境。RTA模拟整个企业网,RTB模拟电信,RTC模拟网通。具体实验环境如图6-1所示。 图4-6 实验环境

【实验需求】 在中小企业网络组建过程中,考虑到可靠性和效率问题(如北方属于网通,南方属于电信),经常出现申请到两个公网地址(在本实验中,电信IP地址:202.1.1.1 255.255.255.0,网关:202.1.1.2,网通IP地址:60.1.1.1 255.0.0.0,网关:60.1.1.2),那么在配置网络的时候,就要考虑到负载均衡,相互备份的问题,同时在企业内部大量主机需要连上Internet,同时提供各种服务,如WWW,FTP等。 设置路由表: RTA: RTB

rtc 具体要求: (1)内网采用私有地址:192.168.0.0网段,要求192.168.0.1-127能够访问外网,192.168.0.128-254不能访问外网; (2)对外提供WWW和FTP服务,服务时间:8:00-17:00 working-day;

(3)除访问网通所属网段外,所有数据包优先走电信; 设置电信优先级为60: (4)访问网通所属网段走网通链路;(假设60.0.0.0-69.0.0.0网段属于网通) (5)电信与网通互为备份;

(6)实验中,电信和网通的路由协议不限; …… 实验总结:本次实验线路比较复杂,容易导致连线出错,线路连接好之后,配置命令较为简单,只要理解了就很好配置路由的优先级。

TP-Link路由器外网访问配置方法

端口映射 以路由器TL-R410(TP-Link)为例,在配置路由器前先用一根网线连接路由器和局域网中的集线器或交换机,或用一根网线将路由器和计算机相连。 1.建立正确的网络配置 路由器默认的IP地址是192.168.1.1,默认子网掩码是255.255.255.0,(这些值都可以根据需要而改变),然后配置计算机的IP地址: 方法1:手动设置IP地址 设置计算机的IP地址为192.168.1.xxx(xxx范围是2~254),子网掩码为255.255.225.0,默认网关为192.168.1.1。 方法2:利用路由器内置的DHCP服务器自动设置IP地址 1)设置计算机的TCP/IP协议为“自动获取IP地址”。 2)关闭路由器和计算机电源。首先打开路由器,然后再启动计算机,这样路由器内置DHCP服务器将自动为计算机设置IP地址。 2.配置路由器 在浏览器的地址栏里输入路由器的IP地址,如:http://192.168.1.1,连接建立起来后,你会看到如图1登陆界面,(用户名和密码均为admin): 如果名称和密码真确,浏览器将显示管理员模式的画面,并会弹出一个设置向导的画面,如图2:

第一步:在网络参数中设置路由器的内网地址,如图3:

第二步:在网络参数中设置路由器的外网地址,将出现如图4界面(这里我们采用PPPoE 拨号的方式): 配置好之后在运行状态中的状态信息如图5:

3.配置DVR 将DVR的网关设为路由器的内网地址(如:192.168.1.1),IP地址设为跟网关在同一 网段(如:192.168.1.21),如图6:

4.端口映射 然后在转发规则的虚拟服务器中进行端口映射,若局域网中有两台或两台以上的设备,应改变设备的两个端口号来区分,如图7: 5.域名解析 先到花生壳网站上去申请一个域名,然后进行域名解析,如图8:

CISCO双链路自动备份

望各位进行讨论,希望找到可行性的方法,即能解决策略路由问题,又能实现双链路的自动备份功能! ervice timestamps log uptime no service password-encryption ! hostname Router !! ip subnet-zero !! call rsvp-sync ! interface FastEthernet0/0 --------------------假设该端口为ISP 1接入端口 ip address 192.168.1.2 255.255.255.0 --------分配地址 ip nat outside --------指定为NAT Outside端口 duplex auto speed auto ! interface FastEthernet0/1 --------------------假设该端口为ISP 2接入端口 ip address 192.168.2.2 255.255.255.0 --------分配地址 ip nat outside --------指定为NAT Outside端口 duplex auto speed auto ! interface Ethernet1/0 --------------------假设该端口为内部网络端口

ip address 100.100.255.254 255.255.0.0 --------分配地址 ip nat inside --------指定为NAT Inside端口 ip policy route-map t0 --------在该端口上使用route-map t0进行策略控 half-duplex ! ip nat inside source list 1 interface FastEthernet0/0 overload ------Nat转换,指定原地址为100.100.23.0的主机使用Fastethernet 0/0的地址进行转换 ip nat inside source list 2 interface FastEthernet0/1 overload ------Nat转换,指定原地址为100.100.24.0的主机使用Fastethernet 0/1的地址进行转换 ip classless ip route 0.0.0.0 0.0.0.0 192.168.2.1 ------静态路由,对Internet 的访问通过192.168.2.1(ISP2)链路 ip route 0.0.0.0 0.0.0.0 192.168.1.1 ------静态路由,对Internet 的访问通过192.168.1.1(ISP1)链路 ip http server 静太路由不起很大的作用,因为存在策略路由,主要是set int 要求有显示的去往目的的路由 ! access-list 1 permit 100.100.23.0 0.0.0.255 ----访问控制列表1,用于过滤原地址,允许100.100.23.0网段主机流量通过 (用来做策略路由) access-list 1 permit any (用来做NAT备份) access-list 2 permit 100.100.24.0 0.0.0.255 ----访问控制列表2,用于过滤原地址,允许100.100.23.0网段主机流量通过 (用来做策略路由) access-list 2 permit any(用来做NAT备份) 如果做set int 备份,则acl1,acl2应该允许所有的,进行nat

基于策略路由的负载分担

基于策略路由负载分担应用指导 Hangzhou Huawei-3Com Technology Co., Ltd. 杭州华为3Com技术有限公司 All rights reserved 版权所有侵权必究

ADSL路由器的ISDN备份的配置方案目录 目录 1介绍 (1) 1.1特性简介 (1) 2使用指南 (1) 2.1使用场合 (1) 2.2配置指南 (1) 2.3注意事项 (2) 3配置举例 (2) 3.1组网需求 (2) 3.2配置步骤 (3) 4/6/2013 版权所有,侵权必究第i页

基于策略路由负载分担应用指导 关键词: 策略路由 摘要: 目前越来越多的网吧对网络的可靠性稳定性要求越来越高,本文主要介绍AR宽带路 由器基于策略路由负载分担的应用方法和配置步骤。 1 介绍 1.1 特性简介 目前网吧对网络的可靠性和稳定性要求越来越高,一般网吧与运营商都有两条线路 保证一条线路出现故障时能够有另一条链路作为备份。当两条线路都正常时为了减 少一条线路流量压力,将流量平均分配到另外一条线路,这样提高了网络速度。当 一条链路出现故障接口DOWN掉时,系统自动将流量全部转到另一条线路转发,这 样提高了网络的稳定性、可靠性。满足网吧对业务要求不能中断这种需求,确保承 载的业务不受影响。 2 使用指南 2.1 使用场合 本特性可以用在双链路的组网环境内,两条链路分担流量。保证了网络的可靠性、 稳定性。 2.2 配置指南 本指南以18-22-8产品为例,此产品有2个WAN接口。ethernet2/0、ethernet3/0互为 备份。 可以通过以下几个配置步骤实现本特性: 1) 配置2个WAN接口是以太链路,本案例中以以太网直连连接方式为例; 4/6/2013 版权所有,侵权必究第1页

静态NAT配置实例与详解

静态NAT配置实例 NAT的实现方式有三种,即静态转换StaticNat、动态转换DynamicNat和端口多路复用OverLoad。 静态转换是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。 动态转换是指将内部网络的私有IP地址转换为公用IP地址时,IP地址对是不确定的,而是随机的,所有被授权访问上Internet的私有IP地址可随机转换为任何指定的合法IP地址。也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。动态转换可以使用多个合法外部地址集。当ISP提供的合法IP地址略少于网络内部的计算机数量时。可以采用动态转换的方式。但在一个时间点上,同时访问外网的主机数量不会多于地址中的公有IP 地址数量。只有释放后才能被其它的内网主机重新获取分配。即:在一个时间点上是一对一的关系,在一个时间段上是一对多的关系。 端口多路复用是指改变外出数据包的源端口并进行端口转换,即端口地址转换(PAT,PortAddressTranslation),采用端口多路复用方式。内部网络的所有主机均可共享一个(或多个地址池中的)合法外部IP地址实现对Internet的访问,从而可以最大限度地节约IP地址资源。同时,又可隐藏网络内部的所有主机,有效避免来自internet的攻击。因此,目前网络中应用最多的就是端口多路复用方式。实现一对多的对应关系 【背景描述】 现假设某单位创建了PC1和 PC2,这两台PC机不但允许内部用户(IP 地址为 172.16.1.0/24 网段)能够相互访问,而且要求 Internet 上的外网用户也能够访问。为实现此功能,本单位向当地的ISP申请了一段公网的IP地址210.28.1.0/24(210.28.1.10和210.28.1.11)。通过静态NAT转换,当Internet 上的用户访问这两台PC时,实际访问的是210.28.1.10和210.28.1.11这两个公网的IP地址,但用户的访问数据被路由器R1(NAT)分别转换为172.16.1.10

H3C_S系列三层交换机负载分担、链路备份的实现过程

H3C S系列三层交换机负载分担、链路备份的实现过程 实验背景: 随着公司规模的不断扩大,网络部门同时申请了两根光纤,其中一根为10M,另外一根为20M,由于带宽不对称,要求在三层交换机上做策略路由实现2:1的流量分配,其次要求两条线路互相备份,从而实现公司网络安全可靠的传输。 实验网络拓扑图: 配置说明: 由于S系列三层交换机暂不支持基于用户的负载分担特性,可以使用策略路由、静态路由和NQA自动侦测实现负载分担和链路备份功能。

原理说明: 原理: NQA是一种实时的网络性能探测和统计技术,可以对响应时间、网络抖动、丢包率等网络信息进行统计。NQA还提供了与Track和应用模块联动的功能,实时监控网络状 态的变化。 IP单播策略路由通过与NQA、Track联动,增加了应用的灵活性,增强了策略路由对网络环境的动态感知能力。 策略路由可以在配置报文的发送接口、缺省发送接口、下一跳、缺省下一跳时,通过Track与NQA关联。如果NQA探测成功,则该策略有效,可以指导转发;如果探测失败,则该策略无效,转发时忽略该策略。ICMP-echo功能是NQA最基本的功能,遵循RFC 2925来实现,其实现原理是通过发送ICMP报文来判断目的地的可达性、计算网络响应时间及丢包率。ICMP-echo测试成功的前提条件是目的设备要能够正确响应ICMP echo request报文。NQA客户端会根据设置的探测时间及频率向探测的目的IP地址发ICMP echo request报文,目的地址收到ICMP echo request报文后,回复ICMP echo reply报文。NQA客户端根据ICMP echo reply报文的接收情况,如接收时间和报文个数,计算出到目的IP地址的响应时间及丢包率,从而反映当前的网络性能及网络情况。ICMP-echo 测试的结果和历史记录将记录在测试组中,可以通过命令行来查看探测结果和历史记录。

路由器双出口负载分担并NAT及互为备份

思科路由器双WAN口负载分担并NAT及互为备份 说明: 客户接入ISP1及ISP2,部有4 个网段分别是: 192.168.10.0/24 192.168.20.0/24 10.10.10.0/24 20.20.20.20/24 正常模式为192.168.10.0和10.10.10.0两个网段优先走ISP1,192.168.20.0和202.20.20.0两个网段优先走ISP2。当IPS1线路中断时(即使R3接IPS1的接口是UP)192.168.10.0和10.10.10.0两个网段会自动转到ISP2,ISP2中断时同亦。 下面是拓扑图,及各台设备的配置文档,在GNS3上模拟测试成功。 (在网络上一直是伸手党,现在也分享下自己的经验,有不当之处还请指教,谢谢)

分别在R1、R2均配置loopback 0 1.1.1.1/32为测试对象,R3为边界路由器,配置最多放在最后 R1 R1#sh run Building configuration... Current configuration : 761 bytes ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no password-encryption ! hostname R1 !

boot-start-marker boot-end-marker ! ! no aaa new-model ! ! ip cef no ip domain lookup ! ! interface Loopback0 ip address 1.1.1.1 255.255.255.255 ! interface FastEthernet0/0 ip address 11.11.11.3 255.255.255.248 duplex auto speed auto ! interface FastEthernet0/1 no ip address shutdown duplex auto speed auto ! ip route 11.11.11.0 255.255.255.248 11.11.11.1 ! no ip http server no ip http secure-server ! control-plane ! gatekeeper shutdown ! ! line con 0 exec-timeout 0 0 logging synchronous stopbits 1 line aux 0 stopbits 1 line vty 0 4 !

网络摄像机外网访问设置方法

网络摄像机外网访问设置方法 当首次用浏览器(Internet Explore)访问IP Camera 时,必须安装插件。 插件安装方法: 下载安装 在浏览器(Internet Explore)地址栏输入IP Camera 的IP 地址,例如设备的地址: ,进入登录页面, 弹出文件下载对话框,选择【运行】或【保存】进行下载,下载完成后双击下载文件, 点击Install 按钮,进行控件的安装,安装成功后提示“Register OCX success!”,如下图2 所示: 若安装前PC 有打开的浏览器(Internet Explorer),则会提示如下图所示,点击“确定” 按钮,将会关闭所有已打开的浏览器(Internet Explorer)。 由于IE 的安全设置的级别比较高,对于插件的下载,和软件的升级会有影响,如无法升级,无法下载控件等。 因此,想要通过IE 浏览器来观看网络摄像机视频,首先要对IE 浏览器进行设置。 具体操作步骤:打开IE 浏览器,进入菜单“工具/Internet 选项/安全/自定义级别”,在设置中把“ActiveX 控件和插件”的权限为“启用”,若启用不安全,选择推荐的选项。如下图:

安装成功后重新打开浏览器(Internet Explorer),输入IP Camera 的IP 地址,例如设备的地址:,进入登录页面(输入用户名、密码(出厂用户名、密码默认:admin), 点击登陆,进入主界面)如下图: 登陆IP Camera界面后,点击右上角【参数设置】在左边菜单栏中选择【网络设置】。 进入基本参数,其中数据端口就是用于客户端访问的端口,Web端口是IE访问用的端口 此时将80端口改为81或82、83……,(通常80端口都会被路由器使用,为避免冲突可先更

三种NAT实现方式配置实例

NAT有3种实现方式,包括有静态NAT、动态地址NAT和端口多路复用地址转换三种技术类型。静态NAT是把内部网络中的每个主机地址永久映射成外部网络中的某个合法地址;动态地址NAT是采用把外部网络中的一系列合法地址使用动态分配的方法映射到内部网络;端口多路复用地址转换是把内部地址映射到外部网络的一个IP地址的不同端口上。根据不同的需要,选择相应的NAT技术类型。 一般我们实际工作中都使用复用NAT,即复用断口NAT,也叫PNAT. 所以掌握最后配置就可以了。 静态NAT配置步骤: 首先,配置各接口的IP地址。内网使用私有IP.外网使用公网IP.并指定其属于内外接口。 其次,定义静态建立IP地址之间的静态映射。 最后,指定其默认路由。 Router>en(进入特权模式) Router#config (进入全局配置模式) Configuring From terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CNTL/Z. Router(config)#ho R3(命名为R3) R3(config)#no ip domain-lo(关闭域名查询,在实验环境中,敲入错误的命令,它将进行域名查询,故关闭他) R3(config)#line c 0(进入线路CONSOLE接口0下) R3(config-line)#logg syn(启用光标跟随,防止日志信息冲断命令显示的位置)R3(config-line)#exec-t 0 0(防止超时,0 0为永不超时) R3(config-line)#exit R3(config)#int e0(进入以太网接口下) R3(config-if)#ip add 192.168.1.1 255.255.255.0(设置IP地址) R3(config-if)#ip nat inside(设置为内部接口) R3(config-if)#no shut R3(config-if)#exit R3(config)#int ser1 (进入串口下) R3(config-if)#ip add 100.0.0.1 255.255.255.0 R3(config-if)#no shut R3(config-if)#ip nat outside(设置为外部接口) R3(config-if)#exit R3(config)#ip nat inside source static 191.168.1.1 100.0.0.1(设置静态转换,其中ip nat inside source为NAT转换关键字,这里是静态,故为STATIC)R3(config)#ip classless R3(config)#ip route 0.0.0.0 0.0.0.0 s0(这里是出口或者下一跳地址) R3(config)#exit

H3C负载分担链路备份的实现过程详解

H3C MSR20/30/50系列路由器 负载分担、链路备份的实现过程详解 实验背景: 随着公司规模的不断扩大,网络部门同时申请了两根光纤,其中一根为10M,另外一根为20M,由于带宽不对称,要求在出口路由器上做策略路由实现2:1的流量分配,其次要求两条线路互相备份,从而实现公司网络安全可靠的传输。 实验网络拓扑图: 配置说明: 由于MSR20/30/50路由器暂不支持基于用户的负载分担特性,可以使用NQA自动侦测与静态路由和策略路由通过Track联动实现负载分担和链路备份功能。 原理说明: 原理: NQA是一种实时的网络性能探测和统计技术,可以对响应时间、网络抖动、丢包率等网络信息进行统计。NQA还提供了与Track和应用模块联动的功能,实时监控网络状态的变化。 IP单播策略路由通过与NQA、Track联动,增加了应用的灵活性,增强了策略路由对网络环境的动态感知能力。

策略路由可以在配置报文的发送接口、缺省发送接口、下一跳、缺省下一跳时,通过Track与NQA关联。如果NQA探测成功,则该策略有效,可以指导转发;如果探测失败,则该策略无效,转发时忽略该策略。 ICMP-echo功能是NQA最基本的功能,遵循RFC 2925来实现,其实现原理是通过发送ICMP报文来判断目的地的可达性、计算网络响应时间及丢包率。 ICMP-echo测试成功的前提条件是目的设备要能够正确响应ICMP echo request报文。NQA客户端会根据设置的探测时间及频率向探测的目的IP地址发ICMP echo request报文,目的地址收到ICMP echo request报文后,回复ICMP echo reply报文。NQA客户端根据ICMP echo reply报文的接收情况,如接收时间和报文个数,计算出到目的IP地址的响应时间及丢包率,从而反映当前的网络性能及网络情况。 ICMP-echo测试的结果和历史记录将记录在测试组中,可以通过命令行来查看探测 结果和历史记录。 配置步骤: 1、配置两个自动侦测组,对E0/1(wan1)和E0/0(wan2)连接 状态进行侦测: nqa agent enable #开启NQA客户端功能(缺省情况下处于开启状态)# nqa entry wan1 1#创建管理员为wan1/操作标签为1的NQA测试组并进入NAQ测试组视图 type icmp-echo#配置测试例类型为ICMP-echo并进入测试类型视图destination ip 1.1.1.2 #配置测试操作的目的IP地址也就是E0/1接口的网关 next-hop 1.1.1.2配置IP报文的下一跳IP地址 probe count 3配置一次NQA测试中进行探测的次数,默认为1此probe timeout 1000配置NQA探测超时时间,默认为3000ms frequency 1000 #测试频率为1000ms既测试组连续两次测试开始时间的时间间隔为1秒 reaction 1 checked-element probe-fail threshold-typeconsecutive 6 action-type trigger-only#建立联动项1,既如果连续测试6次失败则触发相关动作

VRRP技术实现网络的路由冗余和负载均衡

1 问题的提出 随着网络应用的不断深入和发展,用户对网络可靠性的需求越来越高。网络中路由器运行动态路由协议如RIP、OSPF可以实现网络路由的冗余备份,当一个主路由发生故障后,网络可以自动切换到它的备份路由实现网络的连接。但是,对于网络边缘终端用户的主机运行一个动态路由协议来实现可靠性是不可行的。一般企业局域网通过路由器连接外网,局域网内用户主机通过配置默认网关来实 现与外部网络的访问。 图1 配置默认网关 如图一所示,内部网络上的所有主机都配置了一个默认网关 (GW:192.168.1.1),为路由器的E thernet0接口地址。这样,内网主机发出的目的地址不在本网段的报文将通过默认网关发往RouterA,从而实现了主机与外部网络通信。路由器在这里是网络中的关键设备,当路由器RouterA出现故障时,局域网将中断与外网的通信。对于依托网络与外部业务往来频繁的企业以及公司的分支机构与总部的联系、银行的营业网点与银行数据中心的连接等方面的应用将因此受到极大的影响。为提高网络的可靠性,在网络构建时,往往多增设一台路由器。但是,若仅仅在网络上设置多个路由器,而不做特别配置,对于目标地址是其它网络的报文,主机只能将报文发给预先配置的那个默认网关,而不能实现故障情况下路由器的自动切换。VRRP虚拟路由器冗余协议就是针对上述备份问题而提出,消除静态缺省路由环境中所固有的缺陷。它不改变组网情况,只需要在相关路由器上配置极少几条命令,在网络设备故障情况下不需要在主机上做任何更改配置,就能实现下一跳网关的备份,不会给主机带来任何负担。 2 VRRP技术分析

VRRP(Virtual Router Redundancy Protocol)是一种LAN接入设备容错协议,VRRP将局域网的一组路由器(包括一个Master即活动路由器和若干个Backup 即备份路由器)组织成一个虚拟路由器,称之为一个备份组,如图2所示。 图2 虚拟路由器示意图 VRRP将局域网的一组路由器,如图二中的RouterA和RouterB 组织成一个虚拟的路由器。这个虚拟的路由器拥有自己的IP地址192.168.1.3,称为路由器的虚拟IP地址。同时,物理路由器RouterA ,RouterB也有自己的IP地址(如RouterA的IP地址为192.168.1.1,RouterB的IP地址为192.168.1.2)。局域网内的主机仅仅知道这个虚拟路由器的IP地址192.168.1.3,而并不知道备份组内具体路由器的IP地址。在配置时,将局域网主机的默认网关设置为该虚拟路由器的IP地址192.168.1.3。于是,网络内的主机就通过这个虚拟的路由器来与其它网络进行通信,实际的数据处理由备份组内Master路由器执行。如果备份组内的Master路由器出现故障时,备份组内的其它Backup路由器将会接替成为新的Master,继续向网络内的主机提供路由服务。从而实现网络内的主机不间断地与外部网络进行通信。 VRRP通过多台路由器实现冗余,任何时候只有一台路由器为主路由器,其他的为备份路由器。路由器间的切换对用户是完全透明的,用户不必关心具体过程,只要把缺省路由器设为虚拟路由器的IP地址即可。路由器间的切换过程: ⑴ VRRP协议采用竞选的方法选择主路由器。比较各台路由器优先级的大小,优先级最大的为主路由器,状态变为Master。若路由器的优先级相同,则比较网络接口的主IP地址,主IP地址大的就成为主路由器,由它提供实际的路由服务。 ⑵ 主路由器选出后,其它路由器作为备份路由器,并通过主路由器发出的VRRP报文监测主路由器的状态。当主路由器正常工作时,它会每隔一段时间发送一个VRRP组播报文,以通知备份路由器,主路由器处于正常工作状态。如果

实验手册:静态NAT和动态NAT

实验目的: 1、掌握静态NAT的配置 2、掌握动态NAT的配置 实验拓扑: PC1:IP:192.168.1.1 /24 GW:192.168.1.254 PC2:IP:192.168.1.2 /24 GW:192.168.1.254 PC3:IP:202.1.1.0 /24 PC3不要配置网关, IP地址的基本配置 R1(config)#int f1/0 R1(config-if)#ip add 192.168.1.254 255.255.255.0 R1(config-if)#no shut R1(config)#int f0/0 R1(config-if)#ip add 202.1.1.10 255.255.255.0 R1(config-if)#no shut 静态NAT的配置 1、设置对内和对外接口 R1(config)#int f1/0 R1(config-if)#ip nat inside F1/0是连接外网的 R1(config-if)#int f0/0 R1(config-if)#ip nat outside F0/0是连接外网的 R1(config)#ip nat inside source static 192.168.1.1 202.1.1.100 R1(config)#ip nat inside source static 192.168.1.2 202.1.1.101 这时PC1和PC2去ping外网地址202.1.1.10可以ping通。外网的真实PC可以ping不通内网的地址,但是可以ping通202.1.1.100和202.1.1.101地址。因为ARP缓存表中有该地址对应的MAC。 2、动态NAT的配置 R1(config)#int f1/0

NAT配置实验实验报告

网络工程实验四 NAT和PAT配置 一、实验环境 一台装有Boson NetSim for CCNP 和Boson Network Designer 软件的PC 机。 二、实验目的 本实验的目的是通过配置静态地址传输,动态地址传输,对NAT的工作原理有初步的熟悉,把握NAT在路由器上的配置方法,对NAT在网络上的应用有更深的了解。 三、实验步骤 1、通过Boson Network Designer 画出实验拓扑图。 2、配置静态NAT查看配置并用Ping命令检验 3、配置动态NAT同样查看配置并检验 4、配置动态PAT 四、实验过程 Stepl :在BOSOn NetWOrk DeSigner 画出实验拓扑图如图3-1所示。

图 4-1HoSt 1IP 地址 图 4-2HoSt 1IP 地址 图 4-3HoSt 1IP 地址 清冈厨踣 h p://WVWW.vi p tn. c om 图3-1实验拓扑图 Step2:配置各个路由器端口的IP 地址,并在ROuterB 和ROuterC 上配置到 202.116.78.0 网段的静态路由。而在 ROUterA 上分别为ROUterB 和ROUterC 配 置一条到达内部全局地址的静态路由。如图 4-1,4-2 ,4-3,4-4,4-5,4-6所 示。 EO 202 11664 1 20? 116 64. 2 192 IBS. 1. 1 HDST -2 1$2. l&a. 1. 2 转按成 202. 116.67.x S02- 11S. 78. 1 HJ$T_1 302.11& 70. 2 所有掩码为24位 ID. 0. 1. i HDSTJS 10. 0. 1. 2 nou

链路备份实现方法

链路备份及保护的几种实现方法 为了增加网络的安全及可用性,需要链路具有冗余和备份功能,常用的链路保护有以下几种: 一、二层链路聚合方式,如下图所示 2826S属于二层交换机(用三层交换机也行),同T64G采用多条链路聚合方式进行链接,这样,任何一条链路出现问题,报文正常传送。基本配置如下: ZXR10_T64G(config)#interface smartgroup1 /*绑定端口到Trunk组*/ ZXR10_T64G(config)#interface fei_1/1 ZXR10_T64G(config-if)#smartgroup 1 mode on ZXR10_T64G(config)#interface fei_1/2 ZXR10_T64G(config-if)#smartgroup 1 mode on /*修改smartgroup端口的VLAN链路类型*/ ZXR10_T64G(config)#interface smartgroup1 ZXR10_T64G(config-if)#switchport mode trunk ZXR10_T64G(config-if)#switchport trunk vlan 10 ZXR10_T64G(config-if)#switchport trunk vlan 20 2826S: zte(cfg)#set lacp enable zte(cfg)#set lacp aggre 1 add port 23-24 ;将23、24口加入 聚合组1 zte(cfg)#set lacp aggre 1 mode static zte(cfg)#set vlan 10 add trunk 1 tag

相关文档

- VRRP技术实现网络的路由冗余和负载均衡

- 实验10 负载分担的静态路由

- 静态路由实现路由负载分担主备备份案例

- 路由器双出口负载分担并NAT及互为备份

- Cisco路由备份和负载均衡

- 完整word版,-H3C双互联网接入负载分担及备份【解决方案及配置实例】

- 路由器双出口负载分担并NAT及互为备份

- 负载分担模式双机热备典型配置举例

- 路由负载分担与备份技术介绍

- 路由器双出口负载分担并NAT及互为备份

- BGP负载分担的问题讲解

- H3C MSR系列路由器负载分担、链路备份的实现过程详解

- H3C 双互联网接入负载分担及备份

- H3C S系列三层交换机负载分担、链路备份的实现过程

- H3C路由器设置负载分担模式VRRP应用示例

- H3C电信网通双出口配置实现负载分担

- H3C 负载分担、链路备份的实现过程详解

- H3C MSR系列路由器负载分担、链路备份的实现过程详解

- 基于策略路由的负载分担

- H3C负载分担链路备份的实现过程详解